5355

5355

Незамеченный стандарт 12-летней давности. Почему на него стоит обратить внимание

В целом основная задача стандарта ISO/IEC 24745-2011 однозначно определяется его названием – “Information technology — Security techniques — Biometric information protection”– и это не что иное, как обеспечение безопасности биометрических данных.

Создание стандарта заняло несколько лет, и в предшествующих утверждению стандарта вариантах он определялся как механизм обеспечения безопасности биометрических шаблонов (Biometric Template Protection). На тот момент разработчиков стандарта занимали вопросы безопасности биометрии, и в целом, несмотря на то что прошло более 12 лет с момента утверждения стандарта, многие его положения и сегодня должны приниматься во внимание при разработке биометрических систем.

Собственно, именно этим данный стандарт и отличается от целого набора стандартов ISO/IEC 19795. Стандарты ISO/IEC 19795 (кстати, все они так или иначе послужили основой для соответствующих российских стандартов) определяют методику измерения основных характеристик биометрических систем как в режиме верификации (аутентификации), так и идентификации. Тем самым они обеспечивают единство измерений и возможность сопоставления точностных характеристик биометрических систем разных поставщиков.

Судьба же стандарта ISO/IEC 24745-2011 несколько иная – он не стал основой для соответствующего российского стандарта и каким-то образом оказался «на обочине» для российских разработчиков. Само по себе такое положение вещей довольно странно – ведь необходимость обеспечения безопасности биометрических данных никем не отрицается; наоборот, регуляторы зачастую выдвигают достаточно серьезные, но при этом мало чем обоснованные требования к безопасности биометрических данных.

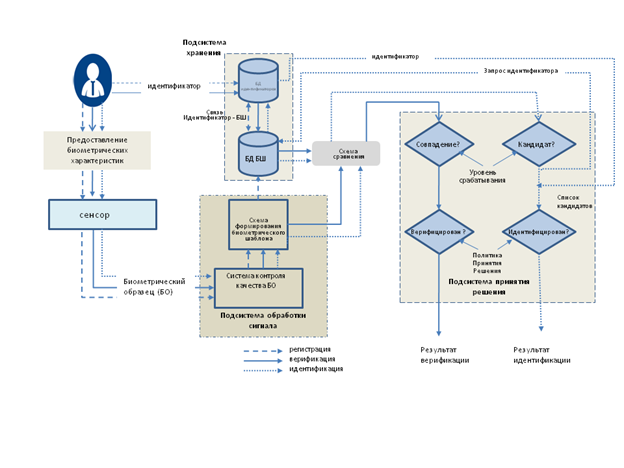

Так чем же интересен данный стандарт? Ну, казалось бы, уже тем, что содержит довольно обширную информацию с описанием предлагаемых контрмер, позволяющих обеспечить безопасность биометрических систем в режимах регистрации, верификации и идентификации. Контрмеры вытекают из модели угроз, которые, в свою очередь, основаны на обобщенной модели биометрической системы (см. рис. 1) и вариантов реализации биометрической системы.

Рис. 1. Обобщенная схема биометрической системы

Стандарт рассматривает безопасность различных вариантов реализации биометрической системы:

· Централизованное решение, где хранение и сравнение биометрических шаблонов происходит на сервере при разных вариантах хранения собственно биометрических шаблонов и идентификаторов клиентов.

· Решение, где хранение биометрических шаблонов реализовано на сервере, а сравнение шаблонов с шаблоном, полученным при предъявлении биометрических характеристик субъектом, проводится на клиентском устройстве.

· Ряд других возможных реализаций биометрической системы, где используются отличные от указанных выше варианты реализации (таких вариантов оказывается немало, а именно 13).

Заметим, что в стандарте выделены наиболее безопасные варианты реализации биометрических систем, их преимущества и недостатки, а также потенциальные варианты применения. Но основной его новеллой следует считать концепцию так называемых возобновляемых биометрических шаблонов (Renewable Biometric Reference – RBR), которые призваны решить проблему, связанную с риском компрометации собственно биометрических шаблонов. Также стандарт содержит и рекомендации по обеспечению защиты биометрических образцов. Хотя стандарт в большинстве случаев предполагает уничтожение биометрических образцов, в реальной жизни необходимость хранения этих биометрических данных диктуется необходимостью. При разборе конфликтных ситуаций – например, в судебных инстанциях для решения вопроса о правильности верификации или идентификации клиента – потребуется не результат скоринга биометрической системы, а заключение эксперта, который будет работать с предоставленными фото- и видеоматериалами.

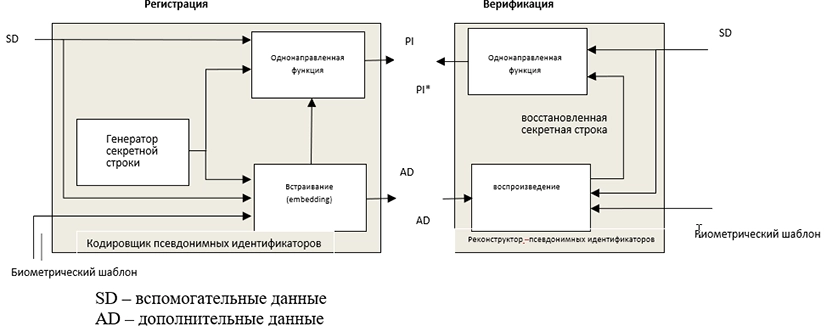

Так что же представляют собой возобновляемые биометрические шаблоны? Давайте посмотрим на предлагаемые механизмы создания и использования данных шаблонов. Обобщенная схема создания защищенных биометрических шаблонов (ISO-24745) приведена на рис. 2

Рис. 2. Обобщенная схема создания защищенных биометрических шаблонов (ISO-24745)

В целом создание возобновляемых биометрических шаблонов было предложено с целью решить несколько проблем, присущих биометрической технологии в целом. Одним из существенных преимуществ биометрии по сравнению с традиционными методами аутентификации (пароль, токен, карта доступа) принято считать высокий уровень доверия к результатам аутентификации и отсутствие необходимости запоминания паролей и ношения дополнительных устройств. Но это преимущество имеет и обратную сторону – при компрометации пароля или средства доступа их можно поменять, в то время как биометрические данные клиента изменить нельзя. Таким образом, если биометрический шаблон клиента скомпрометирован, возникает проблема дальнейшего использования данного шаблона для клиента. Хранение в нескольких системах биометрических шаблонов позволяет проводить перекрестное сопоставление по ним, что создает риски для создания профиля поведения личностей.

Дополнительной проблемой биометрических систем, особенно с централизованным хранением биометрических данных, является необходимость обеспечить защиту и приватность биометрических данных, которые в соответствии с законодательством являются наиболее чувствительным типом персональных данных. Принято считать, что хранение биометрических шаблонов не создает высокие риски, так как механизмы их создания не позволяют получить реальные биометрические данные клиента в силу используемых нереверсивных алгоритмов. В то же время еще в 2003 году в работе[1] была продемонстрирована возможность получения изображения из биометрического шаблона при наличии доступа к результатам сравнения образцов. В настоящее время имеется большое количество механизмов, позволяющих восстановление изображения даже при отсутствии доступа к системе скоринга.

Существенно снизить риски позволяет создание систем, в которых вместо результатов обработки биометрических данных хранится информация, полученная путем искажения шаблона за счет добавления в него данных, которые неизвестны вне данной биометрической системы. Если база данных псевдонимных идентификаторов PI будет похищена, то использование такой базы без похищения элементов системы, содержащих AD и SD, невозможно. Кроме того, часть данных (например SD) может храниться у клиента, и в этом случае процесс верификации/идентификации становится невозможным без ведома клиента.

В целом технология возобновляемых биометрических шаблонов близка к технологии «подсаливания данных», принятой в российской терминологии для криптографии.

Для создания возобновляемых биометрических шаблонов были предложены многочисленные технологии, часть из которых первоначально даже не предполагала их применения для защиты шаблонов, а была направлена на использование биометрических данных для защиты криптографических ключей (Biometric Encryption – BE). Эти методы можно условно разделить на схемы:

· с освобождением криптографического ключа

· с выделением криптографического ключа

· с генерацией криптографического ключа

Все вышеуказанные методы были в основном рассчитаны на использование в системах контроля доступа по отпечаткам пальцев. Пальцевые отпечатки как уникальные биометрические признаки имеют достаточно большое количество методик для создания биометрической модели. Часть новых технологических решений основана на преобразовании (искажении) координатной сетки, в рамках которой проводится построение модели отпечатка. Также предлагалось большое количество подходов, которые основаны на добавлении шумов (случайных точек) в построенный биометрический шаблон в процессе регистрации, с использованием корректирующего ошибки полинома. Имея схожий с заданным шаблоном отпечаток, можно отфильтровать добавленные случайные точки и провести верификацию клиента (Fuzzy vault, Fuzzy extractor).

В то же время в рамках систем биометрической аутентификации по лицу эти методы в настоящее время широкого распространения не получили.

Итак, проблемы реализации приведенной схемы сводятся к выполнению следующих требований:

· Достаточная энтропия секретной строки с целью обеспечить возможность создания большого количества RBR для одного субъекта персональных данных

· Необратимость алгоритма работы устройства кодирования псевдонимных идентификаторов (PIE). Это позволяет исключить возможность восстановления значения секретной строки или биометрических данных из PI.

· Отсутствие связи между RBR, созданными для различных приложений из одного биометрического образца, с целью исключить перекрестные поиски в разных базах.

Создание защищенных биометрических шаблонов привело к разработке атак на предложенные системы защиты возобновляемых шаблонов. Анализу подвергались системы Biometric Encryption, Fuzzy Vault, Fuzzy Extractor. В целом, если перевести теоретические исследования в практическую плоскость, их можно свести к следующим требованиям:

1. Любая комбинация данных из нескольких процессов регистрации одного субъекта не должна давать возможность воссоздания данных биометрического шаблона или предоставлять данные для атаки на биометрическое предъявление.

2. Если какой-либо небиометрический параметр системы (например, ключ шифрования или таблица связей IR-BR) был скомпрометирован, это не должно привести к восстановлению шаблона или создать возможности для атаки на биометрическое предъявление или возможности подбора шаблона методом hill climbing.

3. Должна быть исключена возможность для двух разных пользователей аутентифицироваться по отношению к одному и тому же шаблону с существенно более высокой частотой, чем определено в показателе False Accept Rate данной системы.

4. Должна быть исключена необнаруживаемая возможность подмены записей в базах данных.

5. Любые данные, передаваемые вовне системы, за исключением процесса регистрации, не должны давать возможность связать пользователя с местом, временем и компаниями, производящими верификацию/идентификацию.

Зачем изучать морально устаревший стандарт? Можно сказать, что данный стандарт не следует рассматривать в силу того обстоятельства, что с момента принятия его прошло более 12 лет, и при той скорости, с которой в это время развивались биометрические технологии, многие положения стандарта устарели и потеряли смысл. Заметим, что многие положения стандарта касаются технологий защиты данных, и прогресс биометрических технологий тут ни при чем. Более того, в конце 2022 года вышла новая редакция стандарта, которая учла многочисленные изменения не только в области биометрических технологий, но и в области законодательства в сфере защиты персональных данных субъектов. Достаточно сказать, что более чем объемный стандарт 2011 года весьма существенно поправился, и его объем вырос с 58 до 70 страниц. Возникли новые варианты реализации биометрических систем, новые разделы и так далее – и к ним мы еще вернемся на страницах журнала «ПЛАС». Несомненно, несмотря на тот факт, что большое количество технологий, описанных в данном стандарте, реализовано в большинстве используемых биометрических систем, изучение данного стандарта позволит избежать ошибок для тех, кто создает или модернизирует собственную биометрическую систему.

[1] Andy Adler, School of Information Technologies and Engineering, Ottawa University

“Can Images be regenerated from biometric templates?”