2584

2584

Оценка точности работы систем биометрического эквайринга

* В рамках настоящего материала его автор выступает в качестве независимого эксперта

На российском рынке безналичных розничных расчетов набирает обороты биометрический эквайринг. Сегодня он реализуется в виде платежей с использованием биометрической идентификации покупателя по лицу. Несколько банков создают собственные коммерческие биометрические системы (КБС), разрабатывая либо приобретая для этого соответствующие аппаратно-программные решения. Одновременно они размещают в ТСП, обслуживаемых ими в части расчетов по безналичным операциям, биометрические терминалы, способные обеспечить «захват» изображения лица покупателя в процессе совершения покупки с помощью встроенной в них камеры.

Активное участие в организации и реализации биометрических платежей принимают операторы/процессоры платежных систем. Они разрабатывают требования к терминальному оборудованию и используемым КБС биометрическим решениям, организуют формирование связок платежных инструментов клиентов разных банков с их биометрическими векторами (цифровыми «слепками» лица, вычисляемыми обученной сверточной нейронной сетью, учитывающей характерные для идентификации признаки лица) и, наконец, обеспечивают выполнение биометрических платежей в своих платежных системах.

Как работает биоэквайринг?

Если не погружаться в детали, сама идея биометрического эквайринга состоит в следующем. Биометрический вектор пользователя привязывается к реквизитам платежного инструмента, выбранного пользователем для проведения биометрических платежей. В качестве реквизитов платежного инструмента могут выступать данные банковских карт или счетов пользователя.

При совершении покупки пользователю достаточно «показать» свое лицо камере терминала (кассы самообслуживания, POS-терминала, страничке биометрической системы (БС), предназначенной для захвата кадрированного фото через камеру смартфона пользователя), после чего БС идентифицирует пользователя (для чего по биометрическому вектору, полученному из снимка лица пользователя, определяется его идентификатор).

После этого по связке «идентификатор – платежный инструмент покупателя», хранящейся в БД БС, система инициирует совершение платежа с использованием соответствующего платежного инструмента в соответствующей платежной системе. Простота выполнения платежа с точки зрения покупателя (без использования карты или телефона, достаточно лишь «посмотреть» в камеру терминала) является главным неоспоримым достоинством биометрического эквайринга.

При всем этом биометрический эквайринг остается пока мало апробированной на рынке платежной технологией. Поэтому очевидно, для широкого распространения этой технологии вопрос оценки и контроля безопасности биометрических платежей является ключевым. Неверная идентификация пользователя приводит к финансовым потерям.

Современные биометрические алгоритмы обладают высокой точностью идентификации, обеспечивая низкий уровень ошибок в случае, когда объемы БД биометрических векторов не превышают нескольких миллионов экземпляров. Когда же размеры таких БД достигают нескольких десятков миллионов векторов, вероятность финансовых потерь становится заметной, хотя и вполне допустимой в сравнении с другими средствами платежей. Кроме того, для снижения уровня мошенничества по биометрическим платежам могут использоваться дополнительные способы повышения безопасности, включая:

- применение второго фактора аутентификации в виде биометрического ПИН-кода в случае, когда ожидаемые потери при проведении операции выше заданного порога управления рисками (например, когда достоверность идентификации покупателя недостаточно высокая, а размер операции достаточно большой); заметим, что значительная сумма транзакции в рамках приведенной выше логики является триггером для запроса у покупателя ввода ПИН-кода даже в случае высокой достоверности идентификации – к сожалению, не бывает 100%-ной достоверности идентификации покупателя, а размер транзакции может быть достаточно высоким для того, чтобы возможные потери даже при высокой достоверности идентификации покупателя оказались выше порогового значения;

-

контроль лимитов на объем и количество биометрических платежей, совершенных пользователем за фиксированный интервал времени;

-

средства мониторинга операций, фиксирующие аномальное поведение пользователя при совершении биометрических платежей, и т. п.

Одним словом, при правильном понимании потенциальных угроз и умении оценивать связанные с ними потенциальные финансовые потери уровень мошенничества можно держать под контролем. При этом биометрический эквайринг по-прежнему будет оставаться одной из наиболее удобных платежных технологий.

Ошибки первого и второго рода

В конечном счете в основе любых угроз безопасности биометрических операций лежит возможность совершения ошибки биометрическим алгоритмом. Идеальных алгоритмов идентификации не существует. Захваченное при совершении платежа изображение покупателя является в известной степени случайным (зависит от мимики покупателя при захвате изображения, поворота его головы, освещенности, качества камеры терминала и других деталей), а потому работа биометрического алгоритма сводится в терминах математической статистики к решению задачи выбора гипотезы.

Выбор статистической гипотезы всегда сопровождается ошибками первого рода (гипотеза верна, но отклоняется) и второго рода (гипотеза не верна, но принимается).

Кроме того, любая биометрия (голос, отпечаток пальцев, распознавание по лицу и т. п.) имеет свои органические ограничения по точности принимаемых на ее основе решений (размеру тех самых ошибок первого и второго рода). Опыт показывает, что начиная с какого-то предела увеличение характерных биометрических признаков в выбранном биометрическом алгоритме как минимум не приводит к повышению точности его работы.

Таким образом, повторимся, абсолютно точных биометрических алгоритмов в природе не существует. К тому же и сами мошенники не сидят без дела, а дополнительно провоцируют биометрические алгоритмы на совершение ошибок, тем самым повышая вероятность финансовых потерь, за счет которых они и живут. В рассматриваемой ниже модели угроз мы сначала принимаем во внимание две наиболее легко и, по опыту, часто реализуемые атаки:

– мошенник, данные которого отсутствуют в БД биометрической системы, пытается совершить операцию биометрического эквайринга в надежде, что биометрический алгоритм идентификации ошибется и примет мошенника за некоторую персону из БД;

– мошенник пытается обмануть алгоритм, показывая камере терминала в процессе выполнения операции высококачественное фото персоны из БД или надевая маску, похожую на персону из БД.

В связи с вышесказанным в биометрическом эквайринге параллельно применяются два алгоритма:

1. Собственно алгоритм биометрической идентификации, который должен по БД векторов изображений пользователей найти идентификатор зарегистрированного пользователя, совершающего покупку;

2. Алгоритм определения живого присутствия пользователя в точке совершения операции.

БС дает положительное заключение о возможности совершения платежа тогда и только тогда, когда оба алгоритма принимают положительное решение – алгоритм идентификации возвращает идентификатор пользователя, а алгоритм живого присутствия определяет, что образ получен от живого покупателя.

Как уже отмечалось, алгоритмы идентификации и определения живого присутствия представляют собой алгоритмы выбора гипотезы и характеризуются ошибками первого рода и второго рода. Обычно гипотеза выбирается таким образом, что требуется минимизировать вероятность ошибки второго рода, не превышая при этом порога (ограничения сверху) для вероятности ошибки первого рода. Например, в задаче определения живого присутствия гипотезой является утверждение «Образ получен от живого пользователя». Тогда ошибка первого рода состоит в том, что пользователь живой, но алгоритм назвал его неживым, а ошибка второго рода состоит в том, что пользователь, совершающий операцию, представил неживой образ, а алгоритм определил его как образ живого пользователя.

Заметим, что в биометрических алгоритмах вероятности ошибки первого и второго рода связаны друг с другом простым образом: увеличивая вероятность ошибки первого рода, мы уменьшаем вероятность ошибки второго рода, и, наоборот. Интуитивно это понятно. Ошибка первого рода охватывает случаи, когда алгоритм недостаточно уверен в правильности выбора гипотезы, а потому для подстраховки от неверных решений отказывает пользователю в обслуживании (признание образа неживым приведет к отказу в обслуживании покупателя). При этом чем осторожнее ведет себя алгоритм определения живого присутствия (чем больше вероятность ошибки первого рода), тем реже алгоритм ошибается, считая неживого живым, т. е. тем меньше вероятность ошибки второго рода.

Оцениваем качество работы биометрических алгоритмов

Ниже для оценки качества работы биометрических алгоритмов будут использоваться вероятность финансовых потерь F (вероятность того, что выполненная биометрическая транзакция приведет к финансовым потерям) и вероятность отказа клиенту в сервисе C при выполнении биометрических платежей.

Качество работы БС будет определяться вероятностью F при значении вероятности C, не превышающем (на самом деле – равном) заранее заданной величине T .

Пороговое значениеT выбирается из соображений приемлемости частоты отказов в обслуживании для клиента. Например, если T =0,05 (пользователю в среднем отказывают в обслуживании раз на 20 покупок), то ситуация для многих пользователей окажется приемлемой, и пользователь продолжит использовать биометрические платежи. Но если T=0,5, то редкий пользователь станет пользоваться биометрическим эквайрингом, понимая, что в половине случаев этот способ оплаты не сработает.

Введем следующие обозначения для показателей, характеризующих работу алгоритмов идентификации и определения живого присутствия:

- P – доля биометрических операций (доля от общего числа биометрических операций), в которых пройти идентификацию пытается недобросовестный пользователь (мошенник), биометрический вектор которого отсутствует в БД БС;

- F10 – вероятность того, что данные пользователя в БД отсутствуют, но алгоритм идентификации вернет идентификатор из БД векторов;

- F11 – вероятность того, что при условии, что данные пользователя содержатся в БД, алгоритм вернет неверный идентификатор пользователя, т. е. идентификатор, относящийся к другому пользователю;

- F1-вероятность события, состоящего в том, что биометрический алгоритм ошибочно признает пользователя не из БД пользователем из БД или неверно определит идентификатор пользователя из БД. Очевидно, F1=pF10+(1-p)F11;

- F2 - вероятность того, что идентификатор пользователя из БД не будет определен биометрическим алгоритмом (клиенту будет отказано в обслуживании), т. е. алгоритм идентификации вернет пустой список идентификаторов, не сумев надежно определить идентификатор пользователя из БД;

- K -доля биометрических операций (доля от общего числа биометрических операций), в которых биометрический платеж выполняется мошенниками с использованием имитации живого присутствия (иными словами, это частота возникновения атаки на живое присутствие в биометрическом платеже);

- FMS (False Match Rate) вероятность того, что неживой человек был ошибочно признан алгоритмом определения живого присутствия живым;

- FNMS (False Non Match Rate – здесь вероятность того, что живой человек был ошибочно признан алгоритмом определения живого присутствия неживым.

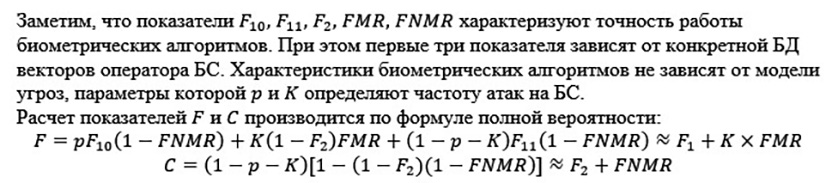

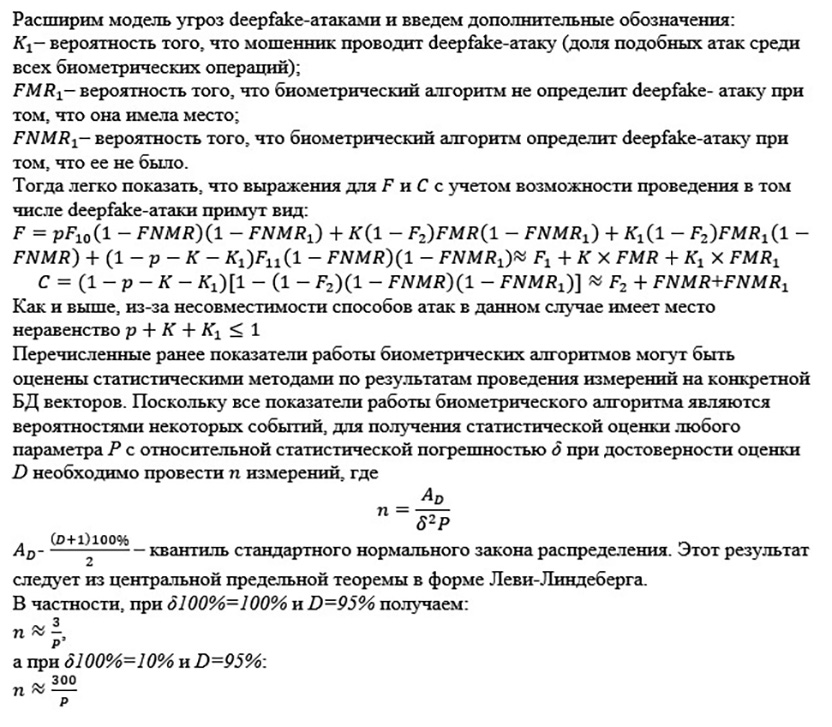

Приближенные равенства соответствуют случаям малых значений всех параметров, фигурирующих в правой части приведенных выше равенств (не станем здесь углубляться в понимание того, что такое «малое значение» параметра).

Поясним выражения для F и C Первое слагаемое в выражении для F представляет собой вероятность того, что некоторый незарегистрированный пользователь (для нас мошенник), показывает изображение своего лица в конечном счете БС, которая ошибочно с вероятностью F10 определяет для него идентификатор зарегистрированного пользователя, а алгоритм живого присутствия верно считает, что пользователь живой. В результате биометрическая операция приведет к финансовой потере.

Второе слагаемое в выражении для F соответствует случаю, когда мошенник пытается вместо своего лица показать терминалу фото персоны из БД. Тогда к успеху атаки приведет случай, когда ошибется алгоритм живого присутствия (с вероятностью F10, а алгоритм идентификации вернет любой идентификатор (не откажет в обслуживании с вероятностью 1-F2).

Наконец, третье слагаемое соответствует случаю, когда атака со стороны мошенников отсутствует, но ошибается сам алгоритм идентификации, возвращающий при совершении платежа неверный идентификатор пользователя. В этом случае для того, чтобы финансовые потери случились, необходимо, чтобы алгоритм живого присутствия сработал верно.

Выражение для С объясняется следующим образом. Говорить об отказе в обслуживании можно только применительно к честному пользователю. Отказ в проведении транзакции мошеннику – это не отказ в обслуживании, а предотвращение мошенничества. При этом пользователь не получит отказа в обслуживании в единственном случае, когда и алгоритм идентификации, и алгоритм определения живого присутствия не откажут пользователю в сервисе. Этот факт и отражен в выражении для С.

Заметим, что поскольку обе атаки являются взаимоисключающими (в терминах теории вероятностей описываются несовместными событиями), всегда имеет место неравенство P+K<1.

Вероятность финансовых потерь – от чего она зависит?

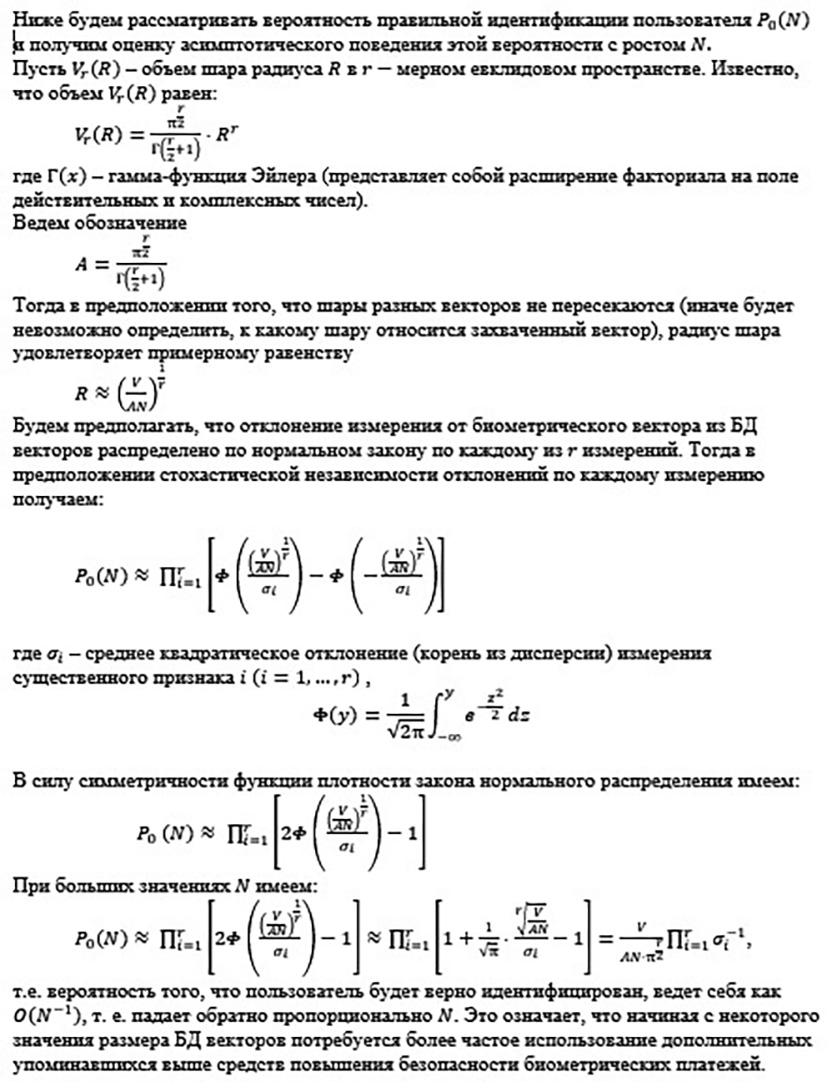

Интересно исследовать асимптотическое поведение показателей точности идентификации биометрических алгоритмов с ростом размера БД векторов N. Очевидно, алгоритмы определения живого присутствия и противодействия deepfake-атакам не зависят от размера БД биометрических векторов, а вот точность работы алгоритмов биометрической идентификации падает с ростом N. Практическое значение имеет ответ на вопрос – по какому закону происходит снижение точности биометрической идентификации с ростом N?

Процедуру принятия решения в алгоритме биометрической идентификации можно упрощенно представить следующим образом. Каждый биометрический образ определяется вектором в r- мерном евклидовом пространстве, который (вектор) характеризует существенные биометрические признаки персоны. Вокруг каждой точки r- мерного пространства, соответствующей вектору из БД, разместим шар заранее определенного радиуса. Если захваченный образ попал в такой шар, то алгоритм принятия решения считает, что этому образу соответствует вектор, являющийся центром этого шара, и, следовательно, мы знаем идентификатор персоны, которой соответствует захваченный образ. Если захваченный образ пользователя не попадет в соответствующий ему шар, то пользователь либо не будет идентифицирован, либо будет идентифицирован неверно. Очевидно, чем меньше радиус шара, тем выше вероятность ошибки идентификации пользователя – захваченный образ по каким-то причинам (низкая освещенность, плохое качество снимка лица, недостаточная разрешающая способность камеры терминала, недостаточная точность биометрического алгоритма) может не попасть в свой шар.

Уменьшение точности результатов работы биометрических алгоритмов с ростом размера БД векторов N интуитивно понятно. Все мы разные, но тем не менее векторы наших образов занимают какую-то ограниченную область r- мерного пространства V. Алгоритм выбора гипотезы требует, чтобы шары вокруг каждого вектора БД не пересекались. Поэтому с ростом числа векторов расстояние между ними уменьшается.

Представленные в статье результаты могут использоваться операторами КБС для измерения и оценки качества выбираемых ими биометрических решений. При этом в ходе эксплуатации КБС операторы на основе эмпирических данных имеют возможность уточнять модель угроз (вероятности P,K,K1) и параметры используемых в КБС биометрических алгоритмов. Параметры работы биометрических алгоритмов следует периодически переоценивать в силу их зависимости от размера БД биометрических векторов КБС.