1811

1811

Комплаенс в облаках. Практикум по достижению

Вот несколько шагов, которые кратко описывают необходимые действия для достижения комплаенса:

1. Анализ требований: определите, какие требования применимы к вашей компании. Это может быть законодательство, стандарты безопасности, отраслевые нормы и т. д.

2. Разработка политики безопасности: создайте документ, который будет описывать вашу политику безопасности и меры, которые вы будете принимать для ее соблюдения.

3. Внедрение средств защиты: выберите и внедрите средства защиты информации, которые необходимы для исполнения тех или иных норм.

4. Обучение сотрудников: проведите обучение сотрудников по вопросам безопасности и комплаенса.

5. Мониторинг и аудит: регулярно проводите мониторинг и аудит вашей системы безопасности, чтобы убедиться, что она соответствует требованиям.

6. Реагирование на инциденты: разработайте план реагирования на инциденты безопасности, чтобы быстро и эффективно устранять угрозы.

7. Соблюдение законодательства: следите за изменениями в законодательстве и стандартах безопасности, чтобы своевременно вносить коррективы в свою систему.

8. Сотрудничество с поставщиками: работайте с поставщиками облачных услуг, чтобы обеспечить соответствие их инфраструктуры вашим требованиям.

9. Регулярная оценка: периодически оценивайте эффективность ваших мер безопасности и при необходимости вносите изменения. Важно помнить, что требования к безопасности постоянно меняются, поэтому необходимо регулярно обновлять и совершенствовать свою систему безопасности.

Перемещение инфраструктуры в облако

Обычно при размещении инфраструктуры в облаках клиенту требуется соответствие по одному или нескольким из следующих стандартов:

- Федеральный закон Российской Федерации «О персональных данных» № 152-ФЗ;

- GDPR (General Data Protection Regulation);

- PCI DSS;

- PCI PIN Security;

- PCI 3DS;

- ГОСТ Р 57580.1-2017

Чем же может помочь перемещение инфраструктуры от классического дата-центра по модели co-location к облачному сервис-провайдеру, в рамках соответствия тем или иным требованиям различных стандартов безопасности?

Перемещение инфраструктуры от классического дата-центра к облачному сервис-провайдеру может помочь в соблюдении требований различных стандартов безопасности по нескольким причинам:

1. Специализированные знания и опыт. Крупные облачные провайдеры имеют большой опыт работы с различными стандартами безопасности, также они постоянно совершенствуют свои системы безопасности и следят за изменениями в законодательстве и стандартах. Это позволяет им предоставлять услуги, соответствующие высоким требованиям безопасности.

2. Автоматизация и масштабируемость. Облачные платформы предлагают автоматизированные решения для управления безопасностью, такие как автоматическое обновление программного обеспечения, мониторинг событий безопасности и реагирование на инциденты. Эти функции помогают снизить риски и обеспечить соответствие стандартам безопасности без дополнительных усилий со стороны клиента.

3. Соответствие требованиям регуляторов. Облачные провайдеры могут предоставить доказательства соответствия требованиям различных регуляторов, это может быть полезно при проведении аудитов или проверок со стороны контролирующих органов.

4. Снижение рисков. Перемещение инфраструктуры в облако может снизить риски, связанные с физической безопасностью данных и оборудования. Облачные центры обработки данных обычно имеют более высокий уровень защиты, включая системы видеонаблюдения, контроль доступа и физическую охрану.

5. Гибкость и адаптация. Облачные сервисы позволяют быстро адаптироваться к изменяющимся требованиям безопасности. Например, если требуется добавить новые меры защиты или изменить настройки безопасности, это можно сделать без значительных затрат времени и ресурсов.

6. Мониторинг и отчетность. Облачные провайдеры предоставляют инструменты для мониторинга и анализа событий безопасности. Это помогает клиентам отслеживать состояние своей инфраструктуры и оперативно реагировать на потенциальные угрозы.

Безопасность систем

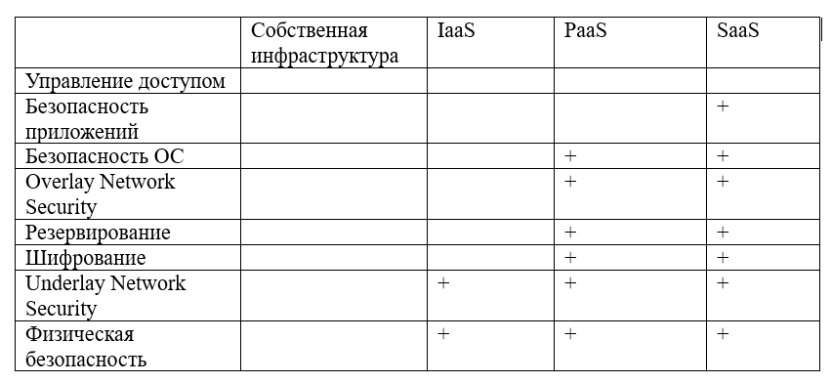

Также безопасность систем, использующих облачные сервисы, требует разделения ответственности между заказчиком и сервис-провайдером. Это разделение зависит от модели облачных сервисов: IaaS (Infrastructure as a Service), PaaS (Platform as a Service) или SaaS (Software as a Service). Ниже представлена таблица классического разделения ответственности по обеспечению безопасности для различных типов инфраструктуры.

'+' - ответственность облачного сервис-провайдера.

Классическое разделение ответственности по обеспечению безопасности для различных типов инфраструктуры

Требования регуляторов

Так за какие требования регуляторов или международных стандартов ответственен Заказчик, а за какие Провайдер, в рамках разных типов инфраструктуры?

Ниже приведено классическое описание того, за какие требования отвечает сервис-провайдер, а за какие заказчик, но в разных ситуациях эти требования могут варьироваться:

1) IaaS (Infrastructure as a Service) — это модель облачных вычислений, которая предоставляет клиентам доступ к виртуальным или физическим ресурсам для самостоятельного управления инфраструктурой. Сервис-провайдер в рамках предоставления услуг IaaS ответственен за выполнение следующих требований:

- Доступность инфраструктуры. Сервис-провайдер должен обеспечить доступность и надежность предоставляемых ресурсов, чтобы клиенты могли использовать их в любое время.

- Поддержка и обслуживание. Сервис-провайдер предоставляет техническую поддержку и обслуживание инфраструктуры, чтобы гарантировать ее бесперебойную работу.

- Физическая безопасность. Сервис-провайдер IaaS должен гарантировать клиентам, что их данные и ресурсы будут защищены от физических угроз, а также предоставлять информацию о мерах, принимаемых для обеспечения физической безопасности.

- В случае предоставления доступа к виртуальным ресурсам Сервис-провайдер должен обеспечить изоляцию виртуальных машин и подсетей для различных сред и различных Заказчиков.

2) PaaS (Platform as a Service) — это модель облачных вычислений, которая предоставляет клиентам готовую платформу для разработки, тестирования, развертывания и поддержки приложений. В отличие от модели IaaS, сервис-провайдер PaaS берет на себя больше ответственности за предоставление готовой инфраструктуры для размещения приложений. Дополнительно к IaaS сервис-провайдер в рамках предоставления услуг PaaS ответственен за выполнение следующих требований:

- Харденинг и корректное конфигурирование окружений приложения. Это включает в себя настройку и обновление среды выполнения, управление базами данных, обеспечение безопасности приложений и предоставление инструментов для разработки и другое конфигурирование.

- Безопасность данных. Сервис-провайдер обязан обеспечить защиту данных клиентов от несанкционированного доступа, при передаче и хранении данных.

- Резервное копирование и восстановление данных. Сервис-провайдер должен предоставить возможность резервного копирования данных клиентов и восстановления их после сбоя или аварии.

3) SaaS (Software as a Service) — это модель облачных вычислений, которая предоставляет клиентам доступ к программному обеспечению через интернет. В отличие от модели PaaS, сервис-провайдер SaaS берет на себя больше ответственности за предоставление готового программного обеспечения и его поддержку. Это включает в себя обновление и исправление ошибок в программном обеспечении, обеспечение безопасности данных и предоставление технической поддержки пользователям. Дополнительно к PaaS сервис-провайдер в рамках предоставления услуг PaaS ответственен за харденинг, конфигурирование и своевременное устранение уязвимостей предоставляемого приложения.

Дополнительные средства защиты

Стоит помнить, что во всех ситуациях клиент контролирует и управляет правами доступа. Остальная ответственность зависит от модели размещения инфраструктуры и должна быть описана и зафиксирована при заключении договора между заказчиком и сервис-провайдером.

Довольно часто провайдер облачной инфраструктуры может предложить своим клиентам дополнительные средства защиты данных и ресурсов для соответствия тем или иным требованиям руководящих документов или стандартов. Ниже представлены наиболее распространенные услуги и сервисы:

1. Многофакторная аутентификация. Это дополнительный уровень безопасности, который требует от пользователя предоставления нескольких форм идентификации для доступа к системе.

2. Шифрование данных. Провайдеры могут использовать шифрование для защиты данных клиентов во время передачи и хранения.

3. Защита от DDoS-атак. Провайдеры используют системы обнаружения и предотвращения DDoS-атак для обеспечения доступности сервисов.

4. Системы обнаружения вторжений (IDS) и системы предотвращения вторжений (IPS-). Эти системы отслеживают и блокируют подозрительную активность в сети.

5. Антивирусная защита. Провайдеры обеспечивают защиту от вирусов и вредоносного ПО.

8. Мониторинг и аудит. Провайдеры отслеживают события безопасности и предоставляют отчеты о них.

Эти меры помогают обеспечить высокий уровень защиты данных и инфраструктуры провайдера, а также уверенность клиентов в надежности предоставляемых услуг.

Риски и соблюдение стандартов

При всех плюсах размещения инфраструктуры на стороне облачного сервис-провайдера стоит учесть, что перемещение инфраструктуры в облако также имеет свои риски и требует тщательного планирования и выбора надежного провайдера, с подтверждением уровня соответствия тем или иным стандартам безопасности и надежности, в которых вы заинтересованы. Также необходимо учитывать финансовую составляющую данного вопроса и тщательно рассчитывать затраты на поддержания собственной или облачной инфраструктуры. При всех данных – сертифицированный сервис-провайдер существенно упрощает прохождение комплаенса для заказчиков, так как ответственность за часть требований провайдер берет на себя и это подтверждается независимой оценкой.

Для обеспечения и поддержания высокого уровня услуг, провайдерам следует проходить сертификацию, а клиентам — обращаться к проверенным партнерам.