Ответы на этот и ряд других актуальных вопросов предлагает наш постоянный автор – независимый эксперт Павел Есаков.

Быстрый рост популярности онлайн-сервисов связан с появившейся возможностью получить доступ к товарам и услугам «не вставая с дивана». Но, как известно, за все приходится платить. Заказывая товар и услуги онлайн, вы в той или иной степени рискуете попасть на недобросовестного поставщика и либо получить некачественные товары или услуги, либо вообще лишиться своих средств, уплаченных за онлайн-заказ. Но на стороне продавцов тоже возникает проблема – тот ли вы человек, за которого себя выдаете, и имеете ли право распоряжаться финансовыми средствами, которыми оперируете, или декларируете обязательства по возмещению средств за приобретаемые товары и услуги. Продавец тоже несет риски. И с его точки зрения, желание убедиться в вашей личности – это не просто интерес к вашим персональным данным, а стремление минимизировать риск, особенно если речь идет о крупных суммах или долгосрочных сделках.

Но как понять, кто вы, без вашего личного визита в офис продавца/поставщика? Именно эту задачу решает система удаленного подтверждения личности, наличие которой у продавца позволяет вам не вставать с дивана, а продавец получает возможность быстро оформлять новых клиентов. Решения такого типа имеют свои подводные камни и особенности как в технической, так и в юридической плоскости, и данная статья позволит заинтересованным лицам понять, как обходить эти подводные камни без ущерба для всех участников, поскольку не только онлайн-продавцы – потенциальные потребители таких технологий. Очевидно, что неизбежное использование биометрических решений в системах удаленного подтверждения личности заставляет вернуться к уже описанным в предыдущих статьях автора по биометрической тематике рискам, поскольку все системы биометрической верификации подвергаются тем же атакам.

Предыстория появления документа “Remote Identity Proofing (RIdP) – good practices”

Цель настоящего документа – приведение в соответствие предыдущих документов ENISA (European Union Agency for Network and Information Security) по технологиям удаленного подтверждения личности с учетом изменения ландшафта угроз и все более широкого использования вышеупомянутого механизма в технологиях, которые будут использоваться в рамках новой версии eIDAS, новой (шестой) редакции Директивы по борьбе с отмыванием денег (Anti Money Laundering, AML), и растущего применения удаленного подтверждения личности для физических и юридических лиц в различных отраслях.

Удаленное подтверждение личности в странах Евросоюза претерпевает период интенсивного развития, толчком к которому стала пандемия COVID-19. Новая версия директивы по электронным удостоверениям eIDAS 2.0 и внедрение цифрового бумажника Евросоюза (European Union Digital Identity Wallet – EUDIW) приводит к пониманию необходимости использования удаленного подтверждения личности, в том числе и в полностью автоматическом режиме с высоким уровнем уверенности в надежности проведенного подтверждения. По планам, к 2030 году в Европе около 80% населения будут использовать EUDIW на регулярной основе.

По отношению к предшествующим отчетам в данном документе рассматриваются как атаки на биометрическое предъявление, так и инжекционные атаки (как на лицевую биометрию, так и на идентифицирующие документы).

В то же время данный обзор не рассматривает следующие аспекты технологии:

· Методы социальной инженерии в случае использовании оператора в процессе подтверждения личности

· Атаки на другие биометрические признаки, кроме изображения лица (голос, отпечатки пальцев и т. д.)

· Атаки на предшествующие фазы идентификации – выпуск удостоверяющих документов, например, использование морфинга и соответствующие механизмы защиты (Morphing Attack Detection – MAD)

· Кибератаки общего профиля на элементы RIdP (рабочие станции, серверы, инфраструктура связи)

· Инструменты осуществления атак (детальный анализ не приводится)

· Аспекты, связанные с приватностью и безопасностью персональных данных

· Оценки производительности и надежности различных решений

Данный отчет предназначен в первую очередь для следующей аудитории:

· регуляторов, которые осуществляют надзор или выдают разрешение на применение решений RIdP, или доверенных сервис-провайдеров (Trusted Service Providers – TSPs), использующих данную технологию;

· доверенных сервис-провайдеров и провайдеров идентичности (Identity Providers) для повышения защищенности своих решений по удаленному подтверждению личности;

· разработчиков в области безопасности, научного сообщества, студентов и лабораторий, а также более широких кругов пользователей;

· компаний и других организаций частного сектора, которые применяют или планируют применение технологий удаленного подтверждения личности для привлечения клиентов;

· правительственных и публичных организаций, рассматривающих применение RIdP для граждан, сотрудников и других участников.

Введение в проблематику дистанционного подтверждения личности

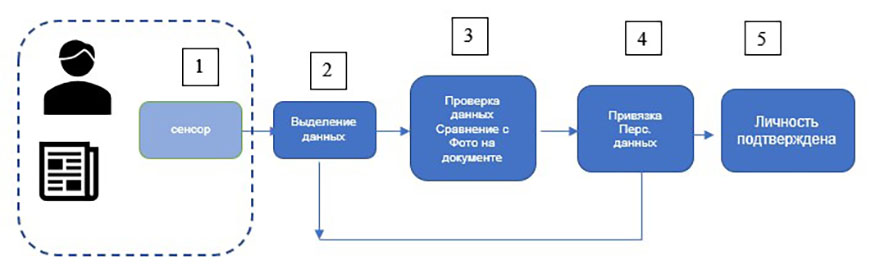

В общем случае процесс удаленного подтверждения личности может быть разбит на 5 этапов:

Рис. 1. Процесс удаленного подтверждения личности

1. Предъявление лица и официально изданного документа, подтверждающего личность (ID карта или паспорт).

2. Сбор данных и атрибутов.

3. Сравнение фотографии на документе с предъявленным сенсору лицом.

4. При высоком уровне совпадения вышеуказанных характеристик привязка данных документа к клиенту.

5. Выдача заключения о подтверждении личности.

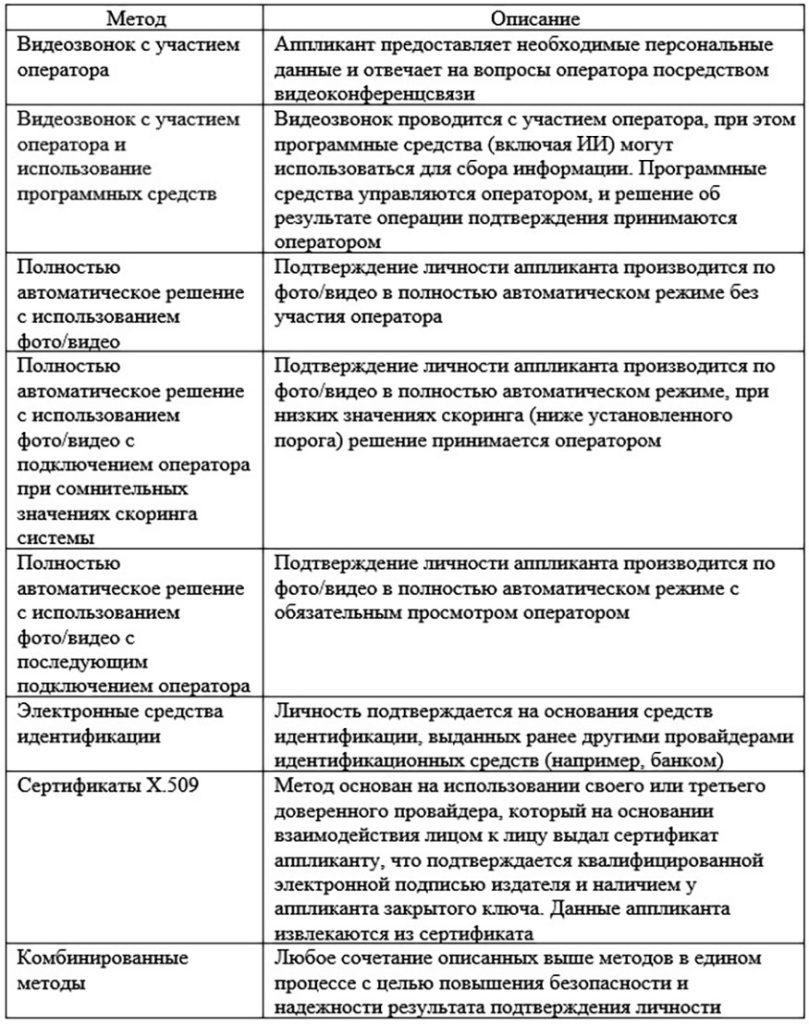

Обзор используемых методов дистанционного подтверждения личности

Табл. 1. Используемые методы дистанционного подтверждения личности

В отличие от предыдущих отчетов ENISA по этой тематике (2021 и 2022 год) в данном документе появилась новая разновидность атак – а именно инжекционные атаки (Injection Attacks – IA). Причиной послужил тот факт, что атаки на биометрическое предъявление (Presentation Attacks – PA), которые в предшествующие годы являлись основным механизмом обхода лицевой биометрии и сегодня стали существенно уступать по объему и показателю успешных атак новой атаке, в основе которой лежит обход сенсора (камеры) и направление сгенерированного с помощью технологий DeepFake изображения в биометрическую часть системы.

Таким образом, часть отчета по атакам на лицевую биометрию системы удаленного подтверждения личности пополнилась новым разделом (см. табл. 1).

Важность нового механизма атак подтверждается тем обстоятельством, что начиная с 2022 года их количество стабильно растет, а совершенствование технологий приводит к росту количества успешных атак. По мнению большинства экспертов, данный вид атак будет доминирующим в период до 2030 года.

Атаки на биометрическое предъявление

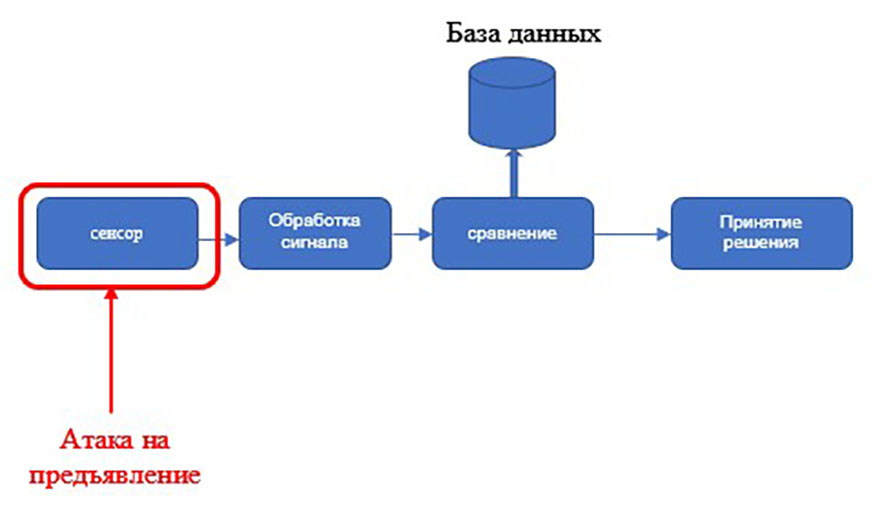

Рис. 2. Схема атаки на биометрическое предъявление

Механизм атак на биометрическое предъявление весьма прост и, в сущности, сводится к предъявлению инструмента атаки (Presentation Attack Instrument – PAI) биометрическому сенсору – камере. Существует целый ряд инструментов атак – как физических (фотография, маска), так и электронных (изображение на экране смартфона, планшета), которые предъявляются камере. Классификацию инструментов атаки можно получить из стандарта ISO-30107-23. Хотя данные атаки постепенно сходят на нет, злоумышленников зачастую привлекает простота реализации (для некоторых типов инструментов) и сравнительно невысокие затраты для простейших инструментов атак.

Инжекционные атаки

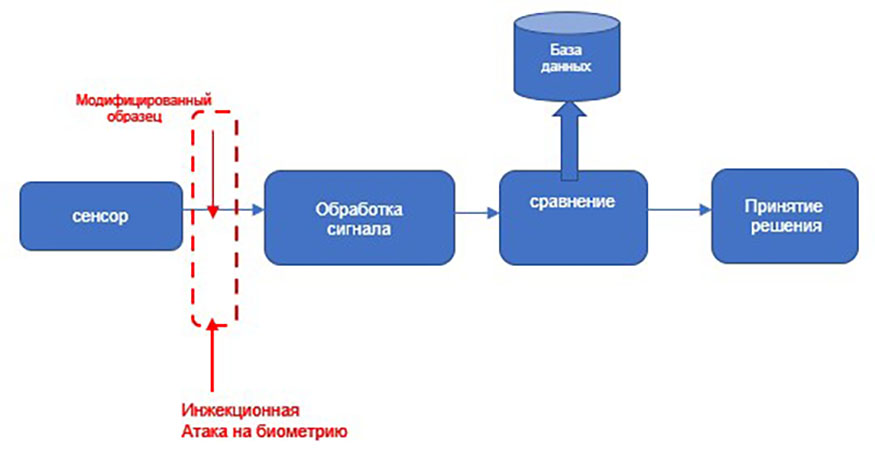

Рис. 3. Схема инжекционной атаки

Как видно из приведенной на рис. 3 схемы, смысл инжекционной атаки – обход биометрического сенсора, что позволяет избежать обнаружения данных атак системой обнаружения атак на биометрическое предъявление, часть из которых используют эффекты, возникающие при предъявлении некоторых видов инструментов атаки на биометрическое предъявление (PAI) сенсору. Кроме того, в настоящий момент отсутствуют стандарты (а значит, и методики) оценки защищенности систем обнаружения атак для манипуляций данного типа. В настоящее время идет разработка стандарта, но пока нет требований к проверке систем защиты от таких атак.

Для проведения инжекционной атаки необходимы два компонента:

· инструмент инжекционной атаки (Injection Attack Instrument – IAI);

· метод инжекционной атаки (Injection Attack Method – IAM).

Помимо классических механизмов редактирования фото- и видеоизображений, которые требуют больших временных затрат, основными технологиями создания инструментов атаки служат:

· автоэнкодеры (Autoencoders);

· генеративные состязательные сети (Generative Adversarial Networks, GANs).

В отличие от презентационных атак, для инжекционных атак имеется несколько методов реализации:

· виртуальная камера (программная);

· эмуляция устройства захвата изображения;

· перехват вызовов к камере на уровне операционной системы устройства;

· механизм «человек-в-середине»;

· обход камеры на аппаратном уровне.

Документ достаточно подробно описывает преимущества и недостатки перечисленных методов проведения инжекционных атак, которые требуют разного уровня информированности атакующего и уровня компетенций. Достаточно очевидно, что использование веб-интерфейса на устройстве аппликанта существенно облегчает задачу атакующего, поскольку использование виртуальной камеры в этом случае предельно упрощено – есть масса решений с открытым кодом.

Механизмы атак на предъявляемые документы

В процессе удаленного подтверждения личности, помимо захвата биометрии лица, идентифицирующие документы также используются для верификации личности и посему часто подвергаются атакам. За последнее время на территории Евросоюза 9 из 10 атак на процесс подтверждения личности были связаны с документами.

На территории ЕС используется большое количество документов, подтверждающих личность, как в традиционном (бумажном) виде, так и электронных. Данное обстоятельство существенно усложняет процесс подтверждения личности, так как требует различных технологий в процессе считывания информации с документов.

Традиционные бумажные документы являются наиболее простым типом документов и не были изначально предназначены для удаленного подтверждения личности. Их использование создает существенные проблемы, поскольку надежность процесса подтверждения личности, как правило, зависит от количества и типа мер защиты, использованных в процессе изготовления таких документов.

Электронные удостоверения личности имеют в своем составе микропроцессор, содержащий биометрические данные субъекта, позволяющие провести верификацию владельца документа. Использование асимметричной криптографии и инфраструктуры PKI позволяет обеспечить надежную защиту биометрических и персональных данных при правильном использовании технологий. (Прогресс в разработке квантовых компьютеров ставит под удар асимметричную криптографию (алгоритм RSA) и потенциально потребует применения постквантовой криптографии.)

Документы, допускающие считывание информации о владельце, можно разделить на следующие группы:

· традиционные бумажные;

· с машиночитаемой зоной (Machine Readable Zone, MRZ);

· с контактным чипом;

· с бесконтактным чипом (Near Field Communication, NFC).

Реально документы могут иметь любое сочетание групп, например, данные в MRZ могут дублироваться в памяти микропроцессора, чип может иметь как контактный, так и бесконтактный интерфейс.

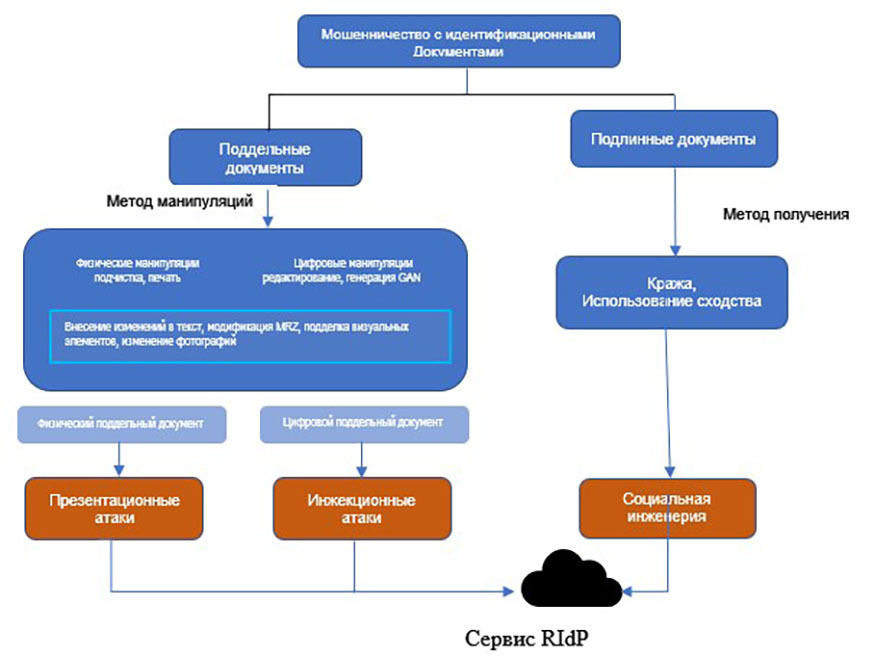

Атака на идентифицирующие документы ставит своей целью добиться совпадения изображения лица злоумышленника, полученного сенсором, с изображением лица на документе. В целом использование подлинного документа с внесением изменений в фото или текст имеет более высокие шансы на успех, чем использование полностью поддельного документа.

Интерпол предлагает следующую классификацию документов, используемых в преступных целях.

Поддельные документы:

• дубликаты: незаконные копии подлинных документов;

• подделки: подлинные документы с внесенными изменениями;

• псевдодокументы: документы, воспроизводящие коды и признаки официальных документов (паспорт, ID-карта), но не внесенные в соответствующие базы.

Подлинные документы:

• подлинные документы, полученные незаконным путем (воровство, грабеж, шантаж);

• использование сходства – подлинные документы используются другим лицом, которое имеет высокую степень сходства с фотографией на документе жертвы.С учетом технологии изготовления фальшивых документов и методов, используемых для предъявления документов системе подтверждения личности, атаки можно поделить на презентационные и инжекционные. Из данного обстоятельства следует тот факт, что системы проверки документов также должны включать механизмы обнаружения атак на предъявление (PAD) и механизмы обнаружения инжекционных атак (IAD). Проблема состоит в том, что данные механизмы проверки документов не обладают такой же степенью зрелости, что и в области лицевой биометрии

Рис. 4. Схемы организации мошенничества с идентификационными документами

Ответы участников опроса подчеркивают, что угрозы, связанные с атаками на идентификационные документы, являются вполне реальными. Хотя использование данных с микропроцессора через NFC или контактный интерфейс (там, где микропроцессор присутствует в документе) существенно уменьшает вероятность успешной атаки, в реальности имеется большое количество документов, где данная возможность отсутствует. Несмотря на то, что в документах имеются элементы безопасности, такие как голограммы, ультрафиолетовые (УФ) метки, микропечать и машиночитаемая зона (MRZ), не составляет большой проблемы получить поддельный документ в физическом виде или создать его в цифровой форме.

Дополнительным препятствием является тот факт, что на территории большинства стран – участниц Евросоюза изготовление подделок для тестирования систем обнаружения таких подделок законодательно запрещено. В очень ограниченном числе случаев это возможно после одобрения и под наблюдением полиции. Большинство опрошенных считает, что использование документов реального субъекта дает большую вероятность успеха атаки, чем использование полностью вымышленного субъекта.

Высказывалась также идея, что существенно упростить вопрос работы с документами могла бы единая база данных всех образцов актуальных документов, к которой могли бы обращаться доверенные сервис-провайдеры (TSPs) и провайдеры услуг удаленного подтверждения личности.

Наилучшие практики применения RIdP

Описанные нами атаки создают сложную многомерную проблему для процесса удаленного подтверждения личности (RIdP). Данная глава фокусируется на предоставлении обзора различных контрмер для защиты от таких атак.

Поскольку «серебряной пули» для защиты систем RIdP не существует, предлагается использование многослойного, основанного на оценке рисков подхода, где каждый слой системы защиты дает свой вклад в безопасность всей системы с учетом конкретного случая и необходимого уровня надежности подтверждения. Как и в большинстве инженерных задач, выбор мер противодействия должен быть сбалансирован с эффективностью и удобством пользования.

Наилучшие практики можно разделить на следующие категории:

· контроль обстановки;

· технические меры контроля, включающие:

а) меры по обнаружению атак на биометрическое предъявление (PAD),

б) меры по обнаружению инжекционных атак (IAD);

· меры по обнаружению атак на документы;

· организационные меры;

· контроль за процедурами.

Рис. 5 Мероприятия наилучших практик

Контроль обстановки

Контроль обстановки в процессе проведения сеанса RIdP имеет значение, поскольку в ряде случаев позволяет однозначно определить синтетический характер изображения и тем самым установить факт мошенничества. Ниже приводятся параметры, которые следует принимать во внимание для контроля.

Правильное освещение. Это гарантирует более надежную работу сенсора, что улучшает надежность процесса, поскольку как слабоосвещенные, так и переэкспонированные изображения затрудняют работу алгоритмов распознавания.

Определение минимально допустимых требований к спецификациям мультимедиа части. Качество изображения должно быть достаточным для устойчивой работы систем распознавания и обнаружения атак. Также необходимо определить допустимые степени и алгоритмы сжатия. Контроль за битрейтом и его флуктуациями может быть использован для обнаружения атак.

Клиент-серверная архитектура RIdP. В архитектуре клиент-сервер первым наиболее уязвимым компонентом является устройство пользователя, и методы контроля должны применяться как к клиентской части, так и к серверной. Самостоятельное приложение клиент-сервер предпочтительно по отношению к веб-приложению, поскольку обеспечивает более тщательный контроль за работой приложения, включая и технологии Realtime Application SelfProtection – RASP.

Итак, в данной статье мы описали подходы к созданию многослойной защиты системы удаленного подтверждения личности. Более подробное описание собственно механизмов защиты будет приведено во второй части статьи.