10608

10608

Киберугрозы криптобизнеса. Тренды 2024–2025

Вечером 21 февраля 2025 года сотрудники криптовалютной биржи Bybit обнаружили крупнейшую утечку средств в истории: из холодных кошельков было похищено около 401 346 ETH (примерно 1,5 млрд долл. США). Это событие превзошло предыдущие рекордные взломы в сфере криптовалют. По данным экспертов, за атакой стоит северокорейская хакерская группа Lazarus, известная своими сложными киберпреступлениями. К 2025 году стало очевидно: несмотря на уроки прошлого, угрозы для криптобизнеса продолжают расти.

Потери криптоиндустрии 2024–2025: рекордные взломы и их причины

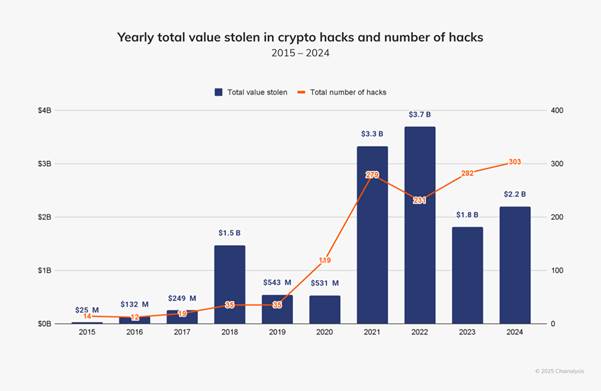

Источник: https://www.chainalysis.com

Рекордные кражи. 2024 год стал одним из самых тревожных за последнее время: всего было украдено около 2,2 млрд долл. США в криптоактивах – на 20% больше, чем в 2023-м. Число атак достигло 303 инцидентов, побив предыдущий рекорд. Для сравнения, в самые тяжелые 2021–2022 годы совокупные потери превышали 3 млрд долл. ежегодно, и, похоже, тенденция к миллиардным хищениям возвращается. Начало 2025 года тоже выдалось бурным – в январе произошло 19 успешных атак с ущербом ~74 млн долл., включая крупнейший взлом года на данный момент.

Топ-4 крупнейших инцидентов 2024–2025:

- DMM Bitcoin (Япония): потеряли 305 млн долл. в BTC. Эксперты считают, что воры добрались до приватных ключей горячих кошельков.

- WazirX (Индия): увели 234,9 млн долл. Хакеры буквально подсунули сотрудникам хитрую транзакцию, и те сами подписали перевод, отдав контроль над смарт-контрактом.

- Phemex (Сингапур): украли 73 млн долл. Снова скомпрометированный приватный ключ – похоже, один ключ от всех кошельков попал «не в те руки».

- Bybit (Дубай): этот инцидент стал самым крупным в истории криптовалют – похищено около 401 тыс. ETH (~1,4 млрд долл. США)

Источник: https://www.chainalysis.com

Тренды уязвимостей

Главный урок 2024 года – слабым звеном часто становятся приватные ключи и аккаунты, а не только баги в коде. Более 80% похищенной стоимости пришлось на компрометацию учетных записей и ключей. Хакеры переключили внимание с одних лишь DeFi-протоколов на централизованные сервисы: во 2–3-м кварталах 2024-го именно биржи стали главными жертвами, тогда как ранее доминировали взломы DeFi-смарт-контрактов. В больших кражах вроде DMM и Phemex злоумышленники, по сути, похищали ключи от «сейфа», получая полный доступ к средствам. Причины утечки ключей разные – фишинг, малварь, ошибки хранения или участие инсайдеров – но суть одна: упущения в управлении секретами.

Даже безупречный код не спасет, если злоумышленник обманом получит доступ к админ-панели.

DeFi-сектор, впрочем, тоже страдал. Продолжались атаки на уязвимые смарт-контракты: реэнтранси-взломы, манипуляции ценовыми оракулами, эксплойты кросс-чейн мостов. Так, в марте 2024 года злоумышленники нашли брешь в смарт-контракте протокола Euler Finance, похитив почти 200 млн долл. (к счастью, часть позже вернули).

Однако 2024-й войдет в историю не рекордными багами кода, а именно человеческим фактором. Даже безупречный смарт-контракт не спасет, если злоумышленник обманом заставит подписать транзакцию владельца админ-ключа – как произошло на WazirX.

Роль Северной Кореи. Отдельно стоит упомянуть кибергруппы, спонсируемые государствами. В 2024 году северокорейские хакеры (Lazarus и др.) украли рекордные 1,34 млрд долл. – почти 61% всех похищенных криптоактивов за год.

Можно ли было предотвратить?

Анализ показывает, что многие потери случились из-за базовых просчетов безопасности. Достаточно было одному сотруднику биржи кликнуть на вредоносную ссылку или не обновить пароли – и многомиллионные запасы оказывались под угрозой. Биржи росли слишком быстро и порой ставили удобство выше защиты, особенно в DeFi-секторе. Большинство атак 2024 года эксплуатировали давно известные слабости: отсутствие разделения ключей, слабые пароли, отсутствие аудитов смарт-контрактов, доверчивость к сторонним файлам. Значит, значительная доля инцидентов могла быть предотвращена при должной кибергигиене. Мы еще вернемся к мерам защиты, но прежде – посмотрим, какими хитрыми трюками пользуются сами злоумышленники.

Социальная инженерия: атаки на самое слабое звено

Когда невозможно взломать блокчейн напрямую, мошенники взламывают… людей. Социальная (криминальная) инженерия – это совокупность приемов психологического обмана, с помощью которых преступники получают доступ к данным, аккаунтам и деньгам жертв. В криптобизнесе 2024–2025 социнженерия замешана практически во всех крупных ограблениях. Иногда она – лишь первый этап атаки (например, фишинг для установки малвари), а порой – единственное оружие преступников, достаточное, чтобы жертва сама отдала ключи от своих богатств.

История из жизни: 29 августа 2024 года подписчики звезды футбола Килиана Мбаппе были в шоке – в его официальном аккаунте X (Twitter) появилось объявление о запуске некого мем-коина $MBAPPE на блокчейне Solana. Пост звал фанатов поддержать инициативу кумира. За считаные часы токен взлетел до капитализации 460 млн долл. – тысячи людей вложили совокупно более 1 млн долл., поверив в рекламу. Но радость длилась недолго: оказалось, аккаунт Мбаппе взломали мошенники, монета была скамом, и все собранные деньги испарились. Этот случай наглядно показал, как угон доверенного аккаунта знаменитости превращается в оружие массового обмана. Атака была полностью социально-инженерной: преступники не эксплуатировали баги блокчейна, они эксплуатировали исключительно доверие фанатов.

Основные виды социальных атак в крипте

Фишинговые ссылки и сайты

Преступники отправляют ссылки (по email, мессенджерам, соцсетям), замаскированные под легитимные сайты (кошельков, обменников, техподдержки). Жертва вводит данные – и отдает пароли или ключи мошенникам. В крипте часто используют фейковые страницы MetaMask, Binance с запросом ввода seed-фразы, а также раздачи подарков. Современные фишинговые письма генерируются с помощью ИИ, использования дипфейков и т. п.

Взлом соцсетей и мессенджеров

Злоумышленники захватывают аккаунты (Twitter, YouTube, Instagram[1]) и проводят рассылки или трансляции от лица жертвы. По данным Merkle Science, почти 50% атак нацелены на публичных персон из техносферы и криптобрендов, а еще около 33% – на знаменитостей с большой фан-базой. Например, в 2023 году Виталик Бутерин пострадал, когда его Twitter был угнан через уязвимость SIM-карты, а хакеры собрали около 700 тыс. долл. через фишинговый NFT).

Ругпуллы и скам от лица инфлюенсеров

Взломанный аккаунт используют не только для фишинга, но и для проведения "rug pull" – запуска фальшивого токена или NFT-коллекции. Например, как в случае с $MBAPPE: фанатов убеждают покупать бесполезный токен, затем организаторы скидывают все монеты на пике цены и исчезают. Merkle Science отмечает, что около 44% социнженерных атак в 2024 году были "pump-and-dump" схемами, а оставшиеся 44% – публикация фишинговых ссылок (giveaway, airdrop, инвест-схемы).

Атаки на сотрудников и инсайдеров

Цель – проникнуть во внутреннюю сеть криптокомпании. Северокорейские хакерские группы тщательно изучают профили работников бирж и DeFi-проектов, устанавливают длительный контакт (например, под предлогом рекрутинга) и через тестовые задания или деловые предложения подсовывают файл с малварью или ссылку. Так, в 2022 году группе Lazarus удалось взломать сеть Ronin, отправив разработчику PDF с вирусом, а в 2025-м с помощью подмены интерфейса системы безопасности для мультиподписи Safe украли 1,4 млрд долл. в ETH у криптобиржи Bybit.

“Pig Butchering” – длительное «прикармливание» жертвы

Аферисты устанавливают долгосрочные отношения (через соцсети или сайты знакомств), притворяясь другом или возлюбленным, и постепенно вовлекают жертву в фиктивные инвестиции в крипто. Жертве демонстрируют фальшивые успехи на поддельной платформе, побуждая вкладывать все больше денег, пока в итоге средства не исчезают. В 2024 году такие схемы принесли свыше 30% всей криптомошеннической выручки, а объемы выросли почти на 40%. Операции организуются масштабно, с использованием целых кол-центров, иногда с принудительным трудовым трафиком в Юго-Восточной Азии.

Примеры социальной инженерии

Кейсы встречаются повсеместно: от поддельных звонков «службы поддержки Binance» до мошенников, выдающих себя за налоговую службу и требующих уплаты штрафа в криптовалюте. Основное оружие таких преступников – игра на эмоциях: страх, жадность, жалость или любовь. В криптобизнесе, где транзакции безотзывны, а многие не до конца понимают технологии, социальная инженерия стала самым эффективным методом обмана.

О том, почему растет число криптомошенничеств, и какие схемы этого вида преступлений получили наиболее широкой распространение, читайте в полной версии публикации.

Источники: Chainalysis, Halborn, Merkle Science.

[1] Признана экстремистской в РФ.