3106

3106

Внешнее сканирование уязвимостей в индустрии платежных карт

Внешнее сканирование уязвимостей в индустрии платежных карт

В мае 2024 года АО «Национальная система платежных карт» (АО «НСПК») опубликовало версию 1.6 Программы безопасности Стандарта платежной системы «Мир». Одним из требований данной программы является необходимость выполнения ежеквартального внешнего сканирования уязвимостей c привлечением поставщика услуг сканирования уязвимостей, расположенного на территории России, аккредитованного Советом по стандартам безопасности индустрии платежных карт (Payment Card Industry Security Standards Council, PCI SSC) и обладающего статусом Approved Scanning Vendor (ASV), для подтверждения соответствия стандарту PCI DSS. Требование не является новинкой, однако по-прежнему вызывает ряд вопросов. Действующий QSA-аудитор компании Deiteriy Юлия Данилова разъясняет наиболее распространенные из них.

Что такое внешнее сканирование уязвимостей?

Внешнее сканирование уязвимостей – это процесс выявления слабых мест периметра информационной инфраструктуры компании, видимого из глобальной сети. Каждый день в мире появляются новые виды атак, построенных на вновь выявленных уязвимостях и ошибках систем безопасности. Для своевременного выявления таких недостатков необходимо регулярно проводить внешнее и внутреннее сканирование уязвимостей инфраструктуры.

Чем внешнее сканирование уязвимостей отличается от тестирования на проникновение?

Существует мнение, что внешнее сканирование уязвимостей и тестирование на проникновение – это одно и то же. Однако это не так. Тестирование на проникновение, или пентест (от penetration testing) – это в основном ручная работа, в ходе которой специалист по тестированию на проникновение имитирует действия злоумышленника. Основные задачи пентестера – выявить уязвимости в инфраструктуре заказчика, верифицировать возможность их эксплуатации, а затем построить из них векторы атак для демонстрации возможной реализации угроз и выработки рекомендаций по защите. При этом могут быть использованы автоматизированные средства для сканирования компонентов информационной инфраструктуры, однако в этой работе их роль сугубо вспомогательная.

Сканирование уязвимостей – это менее активный процесс, в ходе которого в автоматизированном режиме производится выявление уязвимостей целевых узлов сети по определенным признакам. В отличие от пентеста, в ходе сканирования уязвимости выявляются, но не эксплуатируются.

Для лучшего понимания напрашивается аналогия с входной дверью.

─ Сканирование уязвимостей – это внимательный осмотр двери, ее конструкции, замка, определение его модели, состояния – заперт или нет, выявление признаков наличия сигнализации, которая сработает при попытке открыть дверь.

─ Тестирование на проникновение – это реальная попытка открыть дверь, с использованием различных методов и инструментов. Пентестер может попробовать повернуть дверную ручку, использовать отмычки или добытые на предыдущих этапах ключи, попробовать отключить сигнализацию.

Оба процесса важны для регулярного контроля защищенности, хоть и выполняют разные функции в рамках обеспечения безопасности.

Почему важно проводить внешнее сканирование?

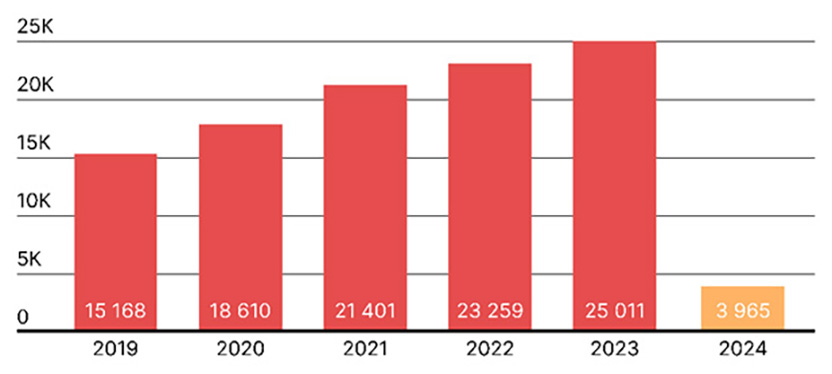

По статистике, приведенной на сайте cve.mitre.org, в 2023 году было зарегистрировано в три раза больше критических уязвимостей (1213) по сравнению со средним ежегодным показателем за 2019–2022 годы (413). При этом общее количество новых уязвимостей, зарегистрированных CVE (Common Vulnerabilities and Exposures) в период с 2019 года по первый квартал 2024 года, представлено на графике (рис. 1).

Рис. 1. График динамики обнаружения новых уязвимостей

Рис. 1. График динамики обнаружения новых уязвимостей

Также известно, что 25% уязвимостей эксплуатировались при реализации успешных атак в день публикации информации об уязвимости, а 75% уязвимостей – в течение 19 дней после публикации информации об уязвимости.

Эта статистика красноречиво говорит нам об увеличении общего количества обнаруживаемых уязвимостей и увеличении скорости их эксплуатации. Значительный процент уязвимостей начинает эксплуатироваться почти сразу же после раскрытия информации о них. Это подчеркивает важность непрерывного мониторинга и быстрого реагирования на уведомления о новых уязвимостях.

Что такое Approved Scanning Vendor (ASV)?

ASV – это аккредитованные Советом PCI SSC поставщики услуг внешнего сканирования уязвимостей, прошедшие многоступенчатую процедуру включения своего сканера в международный листинг. Главным этапом процедуры получения статуса ASV является тестирование предлагаемого решения в независимой лаборатории для подтверждения его возможностей по обнаружению актуальных уязвимостей.

С перечнем ASV можно ознакомиться на сайте Совета PCI SSC.

Внешнее сканирование уязвимостей в соответствии с Программой безопасности платежной системы «Мир»

Согласно требованиям Программы безопасности Стандарта ПС «Мир» версии 1.6 прямые участники ПС «Мир», косвенные участники ПС «Мир» и платежные сервис-провайдеры должны подтверждать свое соответствие стандарту PCI DSS (Payment Card Industry Data Security Standard) следующим образом:

- проходить ежегодный сертификационный QSA-аудит или ежегодную самооценку;

- проходить ежеквартальное ASV-сканирование внешнего периметра сети.

Стандарт PCI DSS давно содержит требование о проведении внешнего сканирования уязвимостей аккредитованным поставщиком ASV. Оно применимо абсолютно ко всем компаниям, которые обрабатывают, хранят, передают карточные данные или иным способом влияют на их безопасность. Требование о выполнении ASV-сканирования актуально для всех участников платежной индустрии, независимо от их роли и формы отчетности по стандарту PCI DSS, которая может быть как сертификационным аудитом с привлечением независимого QSA-аудитора, так и самооценкой.

В мае 2024 года оператор платежной системы «Мир» – АО «НСПК» – ввел уточнение, что для проведения ASV-сканирования должны привлекаться только поставщики услуг ASV и решения, имеющие местонахождение на территории Российской Федерации.

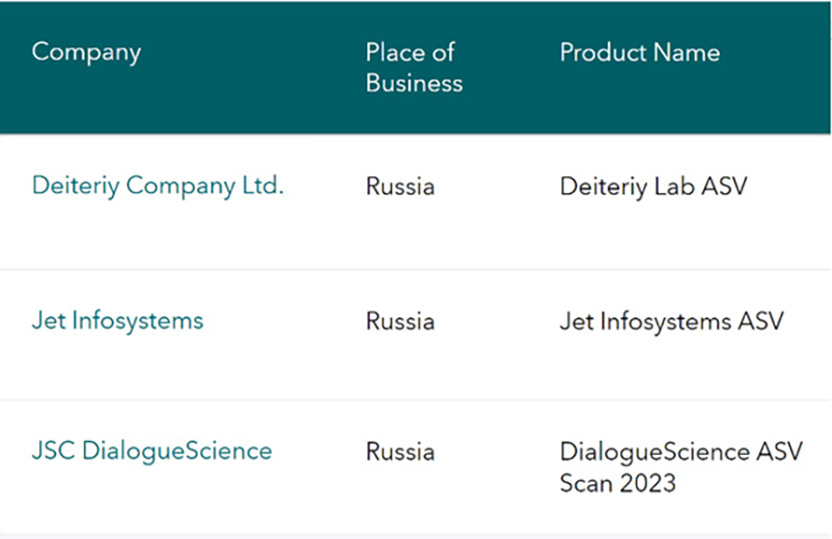

На текущий момент на сайте Совета PCI SSC зарегистрировано три поставщика ASV-решений, зарегистрированных в России (рис. 2). Среди них:

-

компания Deiteriy;

-

компания Jet Infosystems;

-

компания ДиалогНаука.

Рис. 2. Перечень ASV-решений, зарегистрированных в России, на сайте Совета PCI SSC

Нужно ли проводить ASV-сканирование, если компания не обрабатывает карточные данные самостоятельно?

В новом стандарте PCI DSS версии 4.0.1 явным образом указано, что требование о необходимости проведения ASV-сканирования должно выполняться даже теми участниками платежной индустрии, которые подтверждают соответствие PCI DSS с помощью наиболее упрощенного Листа самооценки типа A (Self Assessment Questionnaire A, SAQ A). Стоит отметить, что требования SAQ A применяются только к системам электронной коммерции торгово-сервисных предприятий, которые не обладают собственной формой ввода карточных данных и используют перенаправление пользователей на платежные формы сторонних поставщиков услуг (эквайреров, платежных шлюзов).

У торгово-сервисного предприятия, подходящего под критерии применимости SAQ A, должна быть веб-страница, которая:

- либо перенаправляет платежные транзакции на форму ввода карточных данных стороннего поставщика услуг, сертифицированного по PCI DSS;

- либо отображает встроенную в виде iFrame платежную форму стороннего поставщика услуг, сертифицированного по PCI DSS.

Рис. 3. Варианты веб-страницы ТСП, подходящего под критерии применимости SAQ A

В обоих случаях возможна атака, являющаяся одной из форм фишинга, в ходе которой злоумышленник модифицирует URL-ссылку на веб-странице легитимного интернет-магазина и направит пользователей на вредоносную платежную страницу или форму, имитирующую оригинальный сайт поставщика услуг. На этой странице злоумышленник может запрашивать ввод платежной информации, такой как номер платежной карты (PAN), код CVC2 и т. д.

Целью применения ASV-сканирования фронтендов для такого рода торгово-сервисных предприятий является снижение риска компрометации карточных данных путем обнаружения и устранения уязвимостей применяемого стека технологий.

Как часто необходимо выполнять внешнее сканирование уязвимостей?

Хорошей практикой считается проведение внешнего сканирования уязвимостей не реже одного раза в квартал. Именно такую периодичность требует стандарт PCI DSS. Кроме того, внеплановое ASV-сканирование следует проводить в случае внесения существенных изменений в бизнес-процесс или информационную инфраструктуру компании.В заключение следует отметить, что налаженный процесс управления уязвимостями, важнейшим элементом которого является их своевременное обнаружение, является эффективным средством защиты информационной инфраструктуры от внешних угроз. Отсутствие легко эксплуатируемых уязвимостей на внешнем периметре сети существенно повышает стоимость атаки для злоумышленника и вынуждает его переключиться на более простые и доступные цели.