1610

1610

Атаки на биометрическое предъявление. Основной механизм обхода биометрической аутентификации

Почему механизм обнаружения атак на биометрическое предъявление — такой же важный компонент системы лицевой биометрии, как и система верификации/идентификации?

Именно в силу того обстоятельства, что система распознавания лиц не может отличить фотографию лица от живого лица. И если предъявление биометрических признаков происходит в неконтролируемой обстановке, то злоумышленник не будет рассчитывать на то, что его собственные биометрические данные будут ошибочно приняты за биометрические данные предполагаемой жертвы.

Вместо собственных биометрических признаков им будут предъявлены инструменты атаки (артефакты), имитирующие биометрические признаки выбранной жертвы мошенничества. Это может быть фотография, маска (бумажная или латексная), видеозапись на экране планшета или смартфона. Данные артефакты могут быть сравнительно легко получены как с помощью неконтролируемой фото/видеосъемки атакуемого пользователя, так и из социальных сетей, где сам атакуемый и разместил их. Если система обнаружения атак на биометрическое предъявление («Presentation Attack Detection — PAD», часто употребляется термин «Liveness Detection» или просто «Liveness») отсутствует или работает с высоким уровнем ошибок, то усилия мошенников могут свести на нет результаты работы системы биометрической аутентификации.

Какие основные характеристики системы обнаружения атак на биометрическое предъявление играют роль при выборе системы обнаружения атак?

Их две, и по своему смыслу они настолько близки к FMR (FAR) и FNMR (FRR), что многие специалисты (особенно работающие с системами распознавания) так их и называют. Тем не менее у этих характеристик (а они характеризуют уровень ошибок при работе системы обнаружения атак) есть собственные названия:

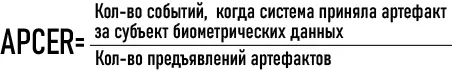

APCER — (Attack Presentation Classification Error Rate) — описывает число случаев, когда система обнаружения атак не смогла обнаружить факт предъявления артефакта вместо владельца биометрических данных. (Вероятность ошибки классификации предъявления при атаке; ВОКПА)

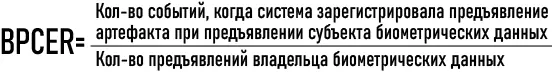

BPCER — (Bona Fide Presentation Classification Error Rate) — характеризует число случаев, когда система обнаружения атак обнаружила предъявление артефакта при участии субъекта — владельца биометрических данных в процессе биометрического распознавания. (Вероятность ошибки классификации подлинных биометрических предъявлений; ВОКПБП)

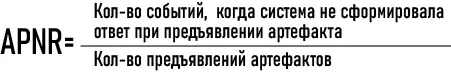

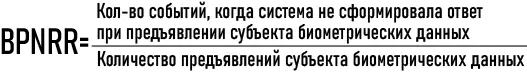

В ходе тестирования определяются также дополнительные характеристики: APNR (вероятность отсутствия ответа на предъявление артефакта; ВООПА) и BPNRR (вероятность отсутствия ответа на подлинное биометрическое предъявление; ВООПБП), которые характеризуют случаи, когда система обнаружения атак не сформировала ответ при предъявлении артефакта или субъекта биометрических данных соответственно.

Технологии обнаружения атак на биометрическое предъявление в лицевой биометрии можно условно разделить на следующие категории:

- Активные — субъект должен произвести какие-либо действия по подсказке системы: моргнуть, повернуть голову в ту или другую сторону и т. д. Желательно, чтобы указания имели случайную последовательность, исключающую возможность записи сеанса и его воспроизведения в последующем.

- Пассивные — от субъекта не требуется каких-либо действия, для анализа подлинности субъекта используются различия во взаимодействии сенсора (камеры) с субъектом и артефактом.

- Основанные на использовании дополнительных сенсоров: датчик глубины объекта, датчик температуры (тепловизор) и т. д. — требуют наличия дополнительных устройств и в данной статье не рассматриваются.

Каждый метод имеет свои преимущества и недостатки. Активные методы проще для анализа, но не всегда удобны для пользователя — они требуют больше времени для передачи данных при реализации проверки витальности на сервере, выше требования к полосе пропускания системы передачи данных от клиента к серверу.

Пассивные методы более удобны для пользователя, не предъявляют больших запросов к каналу связи, но поскольку для работы таких решений используются нейронные сети, разместить данное решение на устройстве пользователя не представляется возможным.

Тестирование систем обнаружения атак на биометрическое предъявление должно проводиться по методике, которая определяется стандартом ISO 30107-3 (ГОСТ 58624-3).

О методах проведения тестирования

Принято разделять тестирование на:

- сценарное — в процессе тестирования принимают участие субъекты и сделанные на основе биометрических данных субъектов инструменты атаки (артефакты) — проводится, как правило, биометрическими лабораториями;

- технологическое — использует записи, полученные в ходе сценарного тестирования, и применяется, как правило, разработчиками систем обнаружения атак;

- Red team тестирование — специфический вид тестирования, который, как правило, предполагает исследование не отдельных компонентов биометрических систем, а систем в целом в целях обнаружения уязвимостей, которые не могут проявиться в ходе тестирования компонентов. Такое тестирование проводится, как правило, специализированными компаниями.

Очевидно, что компании, которые применяют или планируют применять биометрические решения, не могут обеспечить их самостоятельное тестирование, и им приходится либо полагаться на заверения вендора, либо руководствоваться результатами внешних по отношению к разработчику организаций или опираться на опыт заказчиков, эксплуатирующих то или иное решение, разработанное вендором.

Результатам каких внешних компаний (лабораторий) можно доверять?

Лаборатория, которая проводит тестирование систем PAD, должна иметь аккредитацию, в противном случае ее результаты тестирования несопоставимы с результатами других лабораторий. Таких аккредитованных лабораторий, к сожалению, не слишком много. Так, имеются всего две лаборатории, аккредитованные на тестирование по стандарту ISO-30107 в соответствии с требованиями программы NVLAP под эгидой NIST:

- iBeta

- BixiLab

Несколько большее количество лабораторий, проводящих тестирование PAD, аккредитовано в рамках консорциума FIDO Alliance. Их список можно найти на сайте консорциума. Заметим, что в основу методики FIDO положен все тот же стандарт ISO 30107-3.

На сайте лабораторий в явном виде декларируется, что лаборатория гарантирует тестирование в соответствии с методикой, описанной в стандарте, но заключение лаборатории не является сертификатом соответствия.

Итак, вендор предоставил вашей компании письмо о том, что система обнаружения атак на биометрическое предъявление прошла тестирование в аккредитованной лаборатории. Дает ли такое письмо гарантию, что вы защищены? Увы, это не совсем так. В письме из лаборатории будет указано, какие уровни атак (Attack level) были использованы в процессе тестирования, но значения APCER/BPCER в опубликованном на сайте iBeta письме вы не найдете. Эти данные получит вендор в конфиденциальном документе. Поделится ли вендор с заказчиком данными результатами? И даже если вендор предоставил вам полный отчет, полученный из лаборатории, именно вы должны оценить, устроит ли вашу компанию имеющийся уровень ошибок.

Какие еще подводные камни имеют место? Лаборатория проводит проверку защищенности от атак такого уровня сложности, которые заказал вендор. Стоимость контракта на тестирование зависит от уровня сложности атак, и очень часто тестирование проводятся на инструментах атаки 1–2-го уровня. К сожалению, нет никакой гарантии, что злоумышленник будет использовать именно те инструменты атаки, которые использовались при проведении тестов. Может оказаться, что технология изготовления артефактов, использованная мошенником, более эффективна, чем те, что использовались при тестировании, и система будет взломана.

Несколько слов о Red team тестировании

Увы, иногда в процессе такого тестирования обнаруживается, что по отдельности исправно работающие компоненты не защищают систему. Например, система распознавания аутентифицировала пользователя, а система обнаружения атак на биометрическое предъявление (с использованием активного подтверждения витальности) дала положительное заключение — имеется живой субъект, аутентификация успешно пройдена. Но на деле, после предъявления фотографии субъекта, контроль витальности прошел мошенник — система не проверяла, что сравнение признаков и проверку витальности прошел один и тот же субъект. Известны случаи, когда для контроля витальности использовался датчик глубины изображения, и расположенный рядом с фотографией атакуемого объемный объект позволял успешно завершить процесс верификации.

Иногда выясняется, что комбинация параметров (освещение, фон) позволяет успешно использовать инструмент атаки, который в стандартных условиях тестирования обнаруживается как артефакт с высокой вероятностью. Такое тестирование, как правило, не может предоставить статистически достоверные данные, но это задача сценарного тестирования, зато становятся известны реальные уязвимости.

Надо также отдавать себе отчет в том, что созданный в 2017 году стандарт ISO 30107-3 -2017 предполагал предъявление физических артефактов биометрическому сенсору. Стандарт не предусматривает ситуацию, в ходе которой сигнал в биометрическую систему поступает в обход сенсора. А такая атака (виртуальная камера) может быть реализована как программным, так и аппаратным способом на мобильном устройстве или десктопе. Кроме того, не является невозможной подача биометрического сигнала в обход фронтальной части биометрической системы, поэтому использование DeepFake для взлома биометрических систем — тема для отдельной статьи.