2569

2569

Защищенность финансовой отрасли в 2022 году. Есть куда расти

Такие потенциальные события банки формулируют по собственной инициативе, без какого-либо давления со стороны регулятора. Таким образом, они определяют недопустимые события, которые требуют повышенного внимания в рамках процесса обеспечения информационной безопасности всего периметра.

Кредитно-финансовая отрасль традиционно самая продвинутая в России в части кибербезопасности, поэтому вполне ожидаемо, что именно эта отрасль одной из первых определила недопустимые для нее события и стала первопроходцем в программах bug bounty [программа выплат награды за обнаружение проблем в безопасности сервисов и приложений компании сторонним специалистам]. «Сегодня bug bounty нового типа, ориентированные на проверку возможности реализации недопустимых событий, — фактически единственный способ проверить работоспособность своей системы информационной безопасности за счет непрерывного обучения и развития экспертизы продуктов опытным путем», — отметил Артем Сычёв.

По словам советника гендиректора Positive Technologies, криминальный мир продолжает жить по общепринятым экономическим законам. В этом контексте финансовая отрасль стала переходить к таргетированным мерам по противодействию кибератакам. Важно отметить, что финансовые организации включают в периметр таких событий не только инфраструктуру, но также и саму организацию бизнес-процессов. Подобные инициативы можно только приветствовать, т. к. они позволяют идентифицировать ключевые угрозы для информационной безопасности и фокусировать на них внимание.

Банк России, со своей стороны, приложил массу усилий, чтобы разработать общие стандарты в обеспечении информационной безопасности финансовых организаций и поддержании бесперебойной и надежной операционной способности, которая обеспечивает связку между функционированием технических сервисов финансовых организаций и непосредственно информационной безопасностью.

Как уже отмечалось, в России финансовый сектор является одним из наиболее заинтересованных в обеспечении достаточного уровня защищенности: постоянно совершенствуется нормативно-правовая база, поддерживается непрерывный информационный обмен между ФинЦЕРТом и организациями (число которых составляет более 800), проводятся форумы по информационной безопасности. Центральный банк Российской Федерации как регулятор всячески поддерживает внимание финансового сектора к вопросам безопасности.

По данным Positive Technologies, за три квартала 2022 года финансовые организации чаще всего сталкивались с кражей конфиденциальных данных (51% случаев) и остановкой бизнес-процессов (42%). В результате 7% попавших под атаки компании несли финансовые потери.

Чаще всего злоумышленники прибегали к методам социальной инженерии (в 47% случаев) и реже — к эксплуатации уязвимостей. Скорее всего, это связано с тем, что сетевой периметр финансовых организаций лучше защищен, поэтому методы социальной инженерии и компрометация учетных данных оказываются более эффективны.

В каждой второй атаке использовалось вредоносное ПО: в основном это загрузчики (59% атак с использованием ВПО), шпионское ПО (18%), шифровальщики (18%) и банковские трояны (12%). В 56% случаев вредоносное ПО распространялось через электронную почту.

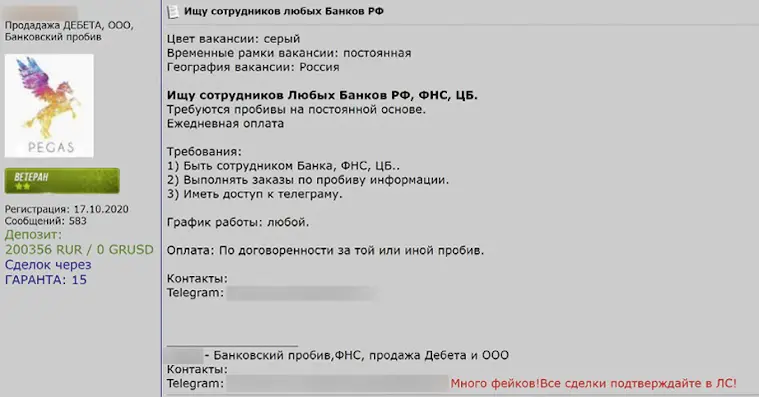

В два раза увеличилось (по сравнению с аналогичным периодом 2021 года) общее число продаж доступов к корпоративным сетям банков в дарквебе. Кроме того, мошенники ведут активный поиск сотрудников банков, которые готовы предоставить злоумышленникам доступ к системам или конфиденциальную информацию.

Тем не менее по итогам первых трех кварталов 2022 года общее количество атак на финансовые организации снизилось на 16% по сравнению с аналогичным периодом 2021 года. Доля кибератак на финансовую отрасль в последние годы в целом сокращалась и сейчас составляет около 5% от числа всех кибернападений на организации. Эксперты объясняют это тем, что банки традиционно вкладываются в безопасность и следуют отраслевым стандартам информационной безопасности.

Что касается статистики атак, которая в исследовании компании по ряду моментов несколько расходится с цифрами свежего отчета ФинЦЕРТа, также презентованного на FINOPOLIS 2021/2022, то, как прокомментировал Артем Сычёв, эксперты Positive Technologies придерживаются подхода, при котором фишинговая атака сразу на несколько банков рассматривается в качестве одного события, а не по числу оказавшихся под атакой банков. Такой метод позволяет констатировать, что увеличилась, скорее, интенсивность атак, а не их количество. Т. е. системно значимые кредитные организации находятся под таким же давлением DDOS-атак, как и раньше, хотя интенсивность этих атак существенно выросла. Причина этому — сообщества не очень разбирающихся в геополитике специалистов ИТ-отрасли, которые были сформированы в недружественных нам странах.

Кредитно- финансовые учреждения ежегодно составляют около четверти компаний, которые обращаются к специалистам по ИБ за тестированием на проникновение и за верификацией недопустимых событий [cобственные данные Positive Technologies]. И хотя финансовый сектор лучше всего подготовлен к атакам по сравнению с остальными отраслями экономики, в целом уровень защищенности организаций от внутреннего и внешнего злоумышленника остается недостаточно высоким.

Среди исследованных экспертами Positive Technologies с 2021 по 2022 год финансовых учреждений [в выборку вошли внешние и внутренние тестирования, выполненные для организаций кредитно-финансового сектора, при проведении которых заказчики не вводили существенных ограничений на тестируемые сети и системы] в рамках внешнего пентеста в 86% случаев удалось получить доступ в локальную сеть, причем в половине из этих компаний проникнуть во внутреннюю сеть мог даже злоумышленник, не имеющий высокого уровня подготовки.

При проведении внутреннего пентеста во всех случаях экспертам удалось установить полный контроль над инфраструктурой, а также продемонстрировать возможность получения доступа к критически важным системам. Так, например, в одном из банков была выявлена уязвимость, позволяющая скомпрометировать более 1000 банкоматов.

Исключением стал один банк, который не в первый раз заказывал проведение пентеста и учел все рекомендации: исследователям удалось получить доступ только в демилитаризованную зону — буферную зону между ресурсами сетевого периметра и локальной вычислительной сетью.

В список типовых недопустимых для финансовых организаций событий, которые специалистам по ИБ требовалось верифицировать, вошли:

- Вывод денежных средств свыше определенной суммы со счетов финансовой организации или ее клиентов.

- Приостановка операционных процессов финансовой организации из-за недоступности информационных систем.

- Недоступность цифровых финансовых сервисов для клиентов компании на определенный срок.

- Искажение или уничтожение информации в базах данных (в том числе в резервных копиях), используемых в операционной деятельности финансовой организации.

- Атаки на клиентов и партнеров организации через ее инфраструктуру и цифровые сервисы.

- Утечка баз данных, содержащих персональные данные клиентов, банковскую тайну и иную конфиденциальную информацию.

Способы реализации этих событий, которые указываются при проведении работ, различаются. Например, злоумышленник может вывести денежные средства, получив доступ к процессингу карт, к банковским системам с правами, достаточными для совершения банковских операций, удаленный доступ к банкоматам с правами на загрузку файлов на конечные устройства.

Как правило, при проведении верификаций удается реализовать более 70% обозначенных событий за ограниченный рамками работ период времени.

Большая часть критически опасных уязвимостей в финансовых организациях связана с отсутствием актуальных обновлений ПО. В 43% организаций выявлены критически опасные уязвимости, связанные с недостатками парольной политики.

Как резюмируют авторы исследования, в целом защищенность финансовых организаций с каждым годом повышается. Для проведения атаки и извлечения финансовой выгоды злоумышленнику нужны более высокая квалификация и глубокие знания внутренних бизнес- процессов, чем при взломе компаний других отраслей, поэтому интенсивность атак на финансовые организации постепенно снижается, а основным орудием преступников становится социальная инженерия.

В то же время в дарквебе увеличивается активность киберпреступников по торговле доступами в корпоративную сеть банков и поиску нелояльных сотрудников. Результаты тестирований на проникновение и верификации недопустимых событий показывают, что, несмотря на относительно хороший уровень защиты от внешнего злоумышленника, компании могут понести серьезный ущерб от кибератаки.

На этом фоне авторы исследования рекомендуют финансовым организациям уделять особое внимание не только регулярному тестированию на проникновение, но и верификации тех событий, которые могут повлечь серьезный ущерб и недопустимы для их деятельности.

Отвечая на вопрос журнала «ПЛАС» относительно того, как изменилась ситуация с безопасностью в связи с уходом с российского рынка международных вендоров, Артем Сычёв отметил, что с точки зрения программного обеспечения ситуация существенно ухудшилась. Сильнее других пострадали высоко нагруженные системы и некоторые системы корреляции. Сычёв признал, что в этой части российские вендоры мало что могут предложить. С другой стороны, сохраняются определенные проблемы в межсетевых протоколах, хотя с решением этих задач российские вендоры вполне могут справиться. Необходимые решения готовы сейчас предложить около шести вендоров, в том числе Positive Technologies.

Другой вопрос касался популярной в последнее время темы цифровых финансовых активов и обеспечения безопасности в этой сфере. Positive Technologies может и готова предложить компаниям-эмитентам решения по обеспечению безопасности в сфере эмиссии и обращения ЦФА, заверил советник гендиректора компании. По его мнению, на начальном этапе такие решения могут внедряться на добровольной основе, по инициативе самих компаний, которым еще предстоит пройти естественный эволюционный путь в новой для них сфере. После чего можно будет рассуждать о государственном регулировании. Кроме того, компания Positive Technologies готова предложить решения и для государства, в частности для обеспечения безопасности в сфере эмиссии и обращения цифрового рубля.