594

594

Итоги PHDays VII: хакеры взяли реванш

Начнем, пожалуй, с самой увлекательной части программы — кибербитвы Противостояние. Напомним, что в распоряжении участников был целый полигон с моделью мегаполиса, в котором помимо офисов, телеком-операторов, железной дороги, ТЭЦ и прочих объектов находилось множество IoT-устройств. К барьеру были приглашены «хакеры», «защитники» и security operation centers (SOC).

Первый день был не очень богат на события: только под вечер группе нападающих из Казахстана, команде «ЦАРКА» удалось перехватить компрометирующие СМС самого мэра города. А ночью три команды — Rdot.org, «ЦАРКА» и Vulners — украли из городского банка более 4 миллионов публей (виртуальная валюта города).

На второй день атакующие добрались до промышленного сектора: команда BIZone смогла нарушить работу сразу двух предприятий города — ТЭЦ и нефтеперерабатывающего завода. В последний час конкурса команда из Казахстана смогла найти автомобиль преступников с украденными деньгами: атакующие перехватили СМС, посылаемые GPS-трекером автомобиля, и смогли вычислить его координаты. Практически в то же время команда BIZone снова смогла остановить нефтеперерабатывающий завод. В первый раз они сделали это посредством атаки на электроподстанцию и ТЭЦ, а в данном случае была проведена именно прямая атака на завод.

Команде KanzasCityShuffle удалось взломать умный дом, команда «Античат» получила доступ к веб-камере, а команда Hack.ERS смогла украсть деньги пользователей SIP-телефонии: взломав их аккаунты, хакеры «монетизировались» с помощью звонков на платные короткие номера. Уже на последних минутах конкурса команда True0xA3 смогла украсть финансовую отчетность крупной компании города, взломав домашний роутер бухгалтера.

Результаты и подробные разборы конкурса будут позже, а сейчас мы расскажем о нескольких выступлениях второго дня.

От первого лица

Начался второй день с самой неформальной сессии выступлений «АнтиПленарка. Безопасность и технологии: личный взгляд лидеров мнений». Представители ИБ-сообщества поговорили о наболевшем и рассказали, что мотивирует их. Начал разговор Алексей Качалин (Positive Technologies), который рассказал о подготовке форума PHDays. Седьмой PHDays — это полгода подготовки, 1100 компаний-участников (из которых только 250 ИБ-компаний), 196 спикеров, 50 партнеров. По словам Алексея Качалина PHDays формирует коммьюнити: «Здесь очень много людей, много идей: это то, что питает нас и двигает. Здесь и сейчас формируется сообщество, готовое мыслить нестандартно, не закрывать глаза и делать лучше ту систему, в которой мы живем и работаем».

Рассказ Дмитрия Мананникова (SPSR Express) был посвящен изменчивости. По его словам, бизнес и безопасность находятся в разных мирах. Безопасность эволюционирует вместе с жизнью людей и ключевым фактором этих изменений является автоматизация, которая на сегодняшний день становится драйвером прогресса, но в то же время и его слабым звеном.

Дмитрий Мананников поделился своим прогнозом: «Бизнес будет развиваться дальше, потребность в ИБ никуда не денется, техническое преимущество будет нарастать, но безопасностью будут заниматься другие люди. Если мы продолжим заниматься безопасностью как тайным знанием, как непонятной вещью, нацеленной на снижение мифических рисков, бизнес перерастет нас. Безопасность должна эволюционировать и мы должны превращаться из ограничителя в драйвер прогресса».

Выступление Эльмана Бейбутова (IBM) с докладом «Mind Deep Learning» стало самым настоящим перформансом: на протяжении всего выступления играла музыка из смартфона, а своеобразным содокладчиком стала Siri. Эльман рассказал о перспективах искусственного интеллекта: на сегодняшний день эта технология находится «на уровне пчелы» и до человека ей не хватает еще трех ступеней. По оценкам Бейбутова, стоит ожидать, что к 2040 году искусственный интеллект будет способен принимать решения, как человек. Уже сейчас есть предпосылки для того, чтобы через 7–10 лет боты заменили людей в техподдержке или других сферах, где нужно работать по инструкции.

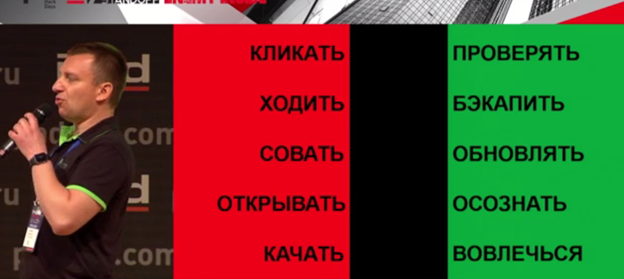

Как выжить без ИБ — рассказал Алексей Волков (Сбербанк). Он поделился простым правилом информационной гигиены: «Не делаю, что не надо; делаю, что надо». Ниже на слайде подробная инструкция.

«Нас с вами пытаются обмануть. Давайте не будем впадать в паранойю и никогда не будем забывать, что самое главное оружие против любого киберпреступления — у нас в голове», — заключил Алексей Волков.

Мотивационный тон поддержал Владимир Бенгин (Positive Technologies), который поделился тремя правилами, которые помогли ему в работе над большим ИБ-продуктом. Рецепт Владимира Бенгина: нужно верить в то, что ты двигаешь, не нужно витать в облаках и нужно правильно выстроить взаимоотношения с командой.

Пожалуй, самое откровенное выступление в рамках этой сессии было у Алексея Лукацкого (Cisco). Он рассказал о своих провалах. Общество ориентировано на успех, поэтому открыто говорить об ошибках в профессиональной сфере не принято. Алексей призвал всех «не бояться лажать» и преподал три урока, как это сделать. «Формула Лукацкого»: нужно распознать ошибку, признать ее и извлечь из нее урок.

Иван Новиков (Wallarm) задавался вопросом о том, кто кем управляет: мы машинами или они нами. Ответ оказался пугающе пессимистичным: «Мы реально вкалываем на машины. Подумайте об этом, и давайте с этим что-то делать. Для себя я понял: все, что я умею в этой жизни отлично делать, — нагибать эти машины. Чем я и занимаюсь».

Под занавес дня прошла дискуссия «Security Path: Dev vs Manage vs Hack». Дмитрий Мананников и Михаил Левин вместе с Владимиром Дрюковым, Дмитрием Горбатовым, Евгением Климовым и Денисом Горчаковым поднимали вопросы о кадрах: где взять специалистов, какой специалист нужен, как мотивировать сотрудников, какими могут быть карьерный рост и возможное развитие технического специалиста. Мнения высказывались разные, а по итогам дискуссии пришли к выводу, что потенциальный ИБ-шник должен «быть смекалистым, иметь техническое образование, быть из неблагополучного района». «Что касается карьерного роста, то тут вывод простой: развивайте в себе управленческие навыки, учитесь управлять проектами, получайте бизнес-образование, интегрируйтесь в бизнес-среду, в рамках которой вы работаете, и только так вы построите карьеру», — подытожил Дмитрий Мананников.

Под занавес дня прошла дискуссия «Security Path: Dev vs Manage vs Hack». Дмитрий Мананников и Михаил Левин вместе с Владимиром Дрюковым, Дмитрием Горбатовым, Евгением Климовым и Денисом Горчаковым поднимали вопросы о кадрах: где взять специалистов, какой специалист нужен, как мотивировать сотрудников, какими могут быть карьерный рост и возможное развитие технического специалиста. Мнения высказывались разные, а по итогам дискуссии пришли к выводу, что потенциальный ИБ-шник должен «быть смекалистым, иметь техническое образование, быть из неблагополучного района». «Что касается карьерного роста, то тут вывод простой: развивайте в себе управленческие навыки, учитесь управлять проектами, получайте бизнес-образование, интегрируйтесь в бизнес-среду, в рамках которой вы работаете, и только так вы построите карьеру», — подытожил Дмитрий Мананников.

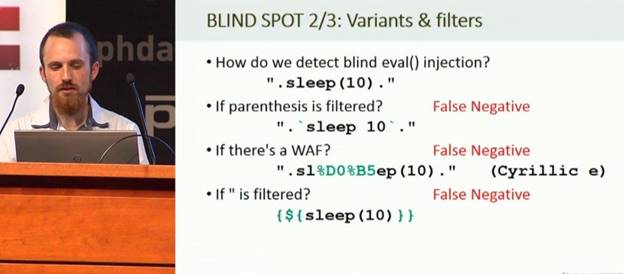

Слепые пятна сканирования

На PHDays руководитель департамента исследований PortSwigger Web Security Джеймс Кеттл (James Kettle) рассказал о слепых пятнах в существующих технологиях сканирования: «Как правило, все существующие сканеры плохо ищут редко встречающиеся уязвимости». В ноябре прошлого года Джеймс выпустил сканер с открытым исходным кодом, в котором применен альтернативный подход к поиску уязвимостей. Он показал, как работает сканер, который может выявлять не только известные, но и новые классы уязвимостей. Ближайшие несколько лет Кеттл планирует посвятить работе над усовершенствованием сканера.

Под ударом телеком и промышленные системы

Под ударом телеком и промышленные системы

О небезопасности сотовых сетей рассказали Кирилл Пузанков, Сергей Машуков, Павел Новиков (Positive Technologies). Они продемонстрировали способы перехвата СМС-сообщений, а также привели неутешительную статистику: «Наши эксперты выявили более 50 разных SS7-атак: среди них раскрытие идентификатора IMSI, раскрытие местоположения, отказ в обслуживании, перехват и подмена СМС-сообщений, перехват звонков, чтение чатов WhatsApp и Telegram. Опыт проведенных нами в 2015 и 2016 годах аудитов мобильных операторов показал, что в 50% случаев возможен перехват и прослушивание голоса, в 58% можно определить местоположение абонента, в 89% возможен перехват СМС».

Брайан Горенк и Фриц Сэндс (Brian Gorenc, Fritz Sands) выступили с анализом уязвимостей SCADA-систем. Они рассказали о слабых местах в разработке HMI-решений и их проявлениях в коде, рассмотрели реальные кейсы и дали рекомендации по поиску уязвимостей HMI и SCADA-систем.

«Такое ощущение, что в мире АСУ ТП и SCADA последних 20 лет просто не было. Повышение качества защиты серверов, браузеров — все это прошло абсолютно мимо SCADA. Можно подумать, что до сих пор девяностые годы», — комментирует Фриц Сэндс.

«Зачем атаковать HMI? Затем, что он нужен нам для управления критической инфраструктурой. Зачастую атакующий может обмануть оператора и обойти системы сигнализации; так произошло в случае со Stuxnet: системы раннего реагирования были отключены и удалось вывести из строя центрифуги. HMI — это очень интересная цель для атаки. Есть множество специализированных вредоносов для HMI, например тот же Stuxnet и BlackEnergy. Поразительно, но практически ни один HMI в отрасли не пишется с учетом требований информационной безопасности», — отмечает Брайан Горенк.

Добрые и злые боты

Первое место в рейтинге ожиданий на PHDays VII занял доклад Андрея Масаловича «Ты, а не тебя. Армии умных ботов в руках хакера». Сравнив ситуационный центр с шампуром, на острие которого находится конкурентная разведка, Андрей рассказал о способах взлома популярных сайтов и систем с помощью ботов. Среди трюков — автоматизация прохода капчи, подбор данных кредитных карт, публикация в чужом твиттере своих медиафайлов, захват почтовых ящиков и аккаунтов в Facebook.

Если упрощать, то проход капчи ботами осуществляется с помощь других ботов, дублирующих выпадающие им капчи на взломанных ресурсах: их вводят уже ни о чем не подозревающие люди, а правильные ответы используются для капчей на других сайтах. Андрей также рассказал об исследователе, который, как и многие, обратил внимание, что в популярных интернет-магазинах при заполнении формы с платежной данными проверяется далеко не вся информация. Он решил выяснить — какая именно. Из топ-400 онлайн-магазинов на Amazon.com только 47 магазинов используют 3-D Secure, а 26 магазинов проверяют только два из трех полей карты (к примеру, номер и срок действия, а CVV пропускают). Злоумышленникам легче заполучить номер карты и срок действия, чем CVV, а число возможных вариантов трехзначных кодов проверки подлинности карты ограничено десятью тысячами. Чтобы проверить, как быстро можно подобрать CVV, исследователь создал ботнет на Selenium. Боты шли в сотни магазинов и одновременно пытались сделать покупки, подставляя данные одной и той же карты и разные CVV. В результате на подбор CVV для карт VISA уходило всего 6 секунд. Платежная система Mastercard держалась лучше VISA и блокировала возможность ввода некорректной информации после десяти попыток.

Затем спикер, в седьмой раз выступавший на PHDays, объяснил, как с помощью роботов захватить легион электронных почтовых ящиков. Лобовая брутфорс-атака отбивается очень легко: если знать пароль и пытаться подобрать логин, то блокировка происходит на третьей попытке. Но если осуществлять «горизонтальный брутфорс» с разных серверов (или прокси-серверов) и выбрать один простой пароль, то подбор трех подряд логинов с разницей в несколько миллисекунд будет трактоваться сервером как три одиночных ошибочных набора и не повлечет никаких последствий. Никаких санкций со стороны почтового сервера не будет даже при миллионе попыток. Таким образом, атакующий может взять базу из миллиона логинов и начать проверять гипотезы, последовательно захватывая почтовые ящики с паролями 123456, Qwerty и т. п. Андрей Масалович отметил, что сегодня единый пароль является одним из признаков, по которым распознают ботнеты, причем такой пароль может быть весьма корявым и нестандартным. Это приводит к тому, что в базах утекших паролей некоторые сложные пароли встречаются целыми батальонами.

Следующий шаг — это Facebook. Если пользователь забывает пароль, открывается окошко «Введите код подтверждения», после чего приходит код подтверждения. По словам Андрея, этот код формируется довольно сложным и «нераскалываемым» способом, но держится в относительно узком диапазоне: количество вариантов одномоментно не превышает миллиона. Человек может сначала нажать кнопку «забыл пароль», получить код подтверждения, после чего запросить восстановление пароля от имени миллиона пользователей — и «скормить» этот код миллиону ботов, которые одновременно введут этот код. Так можно захватить примерно 20 аккаунтов в Facebook, но подобный фокус возможен только при одновременной атаке множеством ботов.

И наконец — Твиттер: в нем есть сервис хранения медиафайлов, который позволяет делиться ими с другими пользователями. Выяснилось, что можно разместить пост с медиафайлом от имени жертвы, не ломая аккаунт. Для этого надо загрузить на ads.twitter.com свой файл, поделиться им с аккаунтом жертвы, после чего перехватить запрос публикации и подменить в POST значения owner_id и user_id на id аккаунта жертвы. Твит будет опубликован от чужого имени.

Среди экспресс-докладов Fast Track самым ожидаемым было выступление Антона Лопаницына «Зато удобно! (Утечки из-за ботов в мессенджерах)». Сегодня боты популярного мессенджера Telegram используются не только для поиска картинок, песен и перевода валют, но и в корпоративной среде — для автоматизации внутренних и внешних процессов. Они применяются, например, в качестве таск-менеджера для Jira. У ботов уже есть интеграция с Teamcity, Redmine, Zabbix, Jenkins, Nagios, системами контроля версий и внутренними сервисами компаний. Докладчик, посетовав на отсутствие документации по методам в API Telegram, взял на сайте HeadHunter список организаций и с помощью аргумента type bot поискал названия компаний в Telegram. Исследователь обнаружил, что из-за отсутствия авторизации пользователя в ботах Telegram любой человек, добавив корпоративный бот, может, например, забронировать переговорную комнату в совершенно посторонней компании, заспамить систему контроля опозданий, поменять статусы задач в системах управления проектами, отправить в отпуск сотрудника... Он также предположил возможность внедрения SQL-кода в СУБД, если бот будет работать с базой данных, а также наличие риска выполнения произвольного кода за счет эксплуатации сторонних библиотек ботов Telegram для работы с медиафайлами.

Записи докладов доступны на www.phdays.ru. В ближайшее время будут опубликованы результаты конкурсов и итоги Противостояния.