806

806

Психологи с большой дороги

По данным МВД РФ, в прошлом году в России зафиксировано 190,2 тыс. преступлений с использованием банковских карт, что на 453,1% больше, чем в 2019 году. На 91,3% выросло количество преступлений, совершенных с помощью интернета (300,3 тыс.), и на 88,3% (218,7 тыс.) — с помощью средств мобильной связи.

Дистанционно за год преступникам удалось украсть из карманов россиян около 150 млрд рублей (по подсчетам BrandMonitor). Из них 66 млрд руб. получили мошенники, выдавая себя по телефону за представителей финансовых организаций, а 18,6 млрд руб. преступному сообществу принесли фишинговые сайты и несуществующие интернет-магазины.

Более того, количество попыток обмана граждан, по данным опроса Национального агентства финансовых исследований, продолжает расти. Если в первом полугодии 2020 года о том, что им довелось сталкиваться с мошенниками, сообщали 31% владельцев банковских карт, то за вторые полгода их доля выросла почти до 45%.

Правда, по данным отчетности Банка России, доля социальной инженерии в общем количестве операций, совершенных без согласия клиента, не росла, а, наоборот, снижалась с 74% (в третьем квартале 2019 года) до 64% (в третьем квартале 2020 года). Что, по мнению ЦБ, доказывает эффективность работы регулятора и кредитных организаций по повышению осведомленности клиентов о правилах безопасного использования электронных средств платежа. Подобную разноплановость выявленных трендов Банк России бодро объясняет разностью в методологии. Однако реальное положение вещей заставляет усомниться в объективности такого рода разъяснений.

До недавнего времени российский регулятор, как и большинство финансовых институтов, в сфере информационной безопасности фокусировал большинство усилий на выявлении и устранении уязвимостей на стороне банков и их партнеров, не уделяя большого внимания противодействию методам социальной инженерии (при всей декларативности такого рода утверждений в своих отчетах), когда мошенники взаимодействуют с клиентами напрямую.

Но продолжать не обращать серьезного внимания на изменившийся характер работы киберпреступников уже давно стало слишком опасно. По мнению Всемирного банка, последствия распространения мошеннических схем на базе социальной инженерии выходят за рамки просто экономических и финансовых потерь, поскольку подрывают доверие пользователей и снижают заинтересованность в использовании цифровых сервисов и услуг как банкинга, так и государства в целом.

Это понимают и финансовые институты, предлагающие меры, потенциально направленные на защиту средств граждан. Например, Ассоциация банков России подготовила законопроект, позволяющий банкам возможность блокировать подозрительные переводы по картам на 25 дней. Подразумевается, что клиент сообщит банку об операциях по карте, проведенных без его согласия, не позднее следующего дня после того, как банк получил уведомление о совершении операции. Получателю средств обслуживающий его банк предложит предоставить документы, подтверждающие транзакцию. Полученные от него подтверждающие транзакцию документы будут предоставляться отправителю для обращения в суд в рамках уголовного, гражданского или арбитражного судопроизводства (также будут передаваться ФИО и адрес места регистрации получателя средств, если получателем является физлицо, или полное фирменное наименование, адрес местонахождения и основной государственный регистрационный номер получателя средств, если получателем является юрлицо).

Пока непонятно, насколько положительным окажется экономический эффект от внедрения подобного механизма с учетом:

- роста скорости вывода средств (мошенники снимают денежные средства со счета уже в течение первого часа в 50% случаев, в 47% случаев — в течение двух-трех часов);

- возможных злоупотреблений на стороне отправителей;

- финансовых потерь добросовестных участников оборота от необоснованного раскрытия информации, блокирования средств и ограничения операций.

Опыт противодействия. Мировой…

Взрывной рост преступлений с использованием методов социальной инженерии в 2020 году стал неприятным сюрпризом для граждан, финансовых институтов и регуляторов по всему миру, привлекая внимание к необходимости выработки мер противодействия киберпреступникам.

Так, сегодня для усиления защиты плательщика применяются различные схемы многофакторной идентификации в дополнение к стандартному паролю. Это может быть биометрическое подтверждение (отпечаток пальца, лицевая биометрия, сетчатка и т. д.) или ID умного устройства, посредством которого совершается платеж.

Наиболее перспективными считаются технологии, позволяющие осуществлять биометрическую аутентификацию с использованием информации, хранящейся только на телефоне пользователя или других мобильных устройствах или даже в чипе пластиковой карты. Чтобы мошенник смог воспользоваться биометрической информацией, ему нужно будет получить физический доступ к устройству потенциальной жертвы, а затем пройти через трудоемкий процесс взлома протоколов безопасности Apple или Google только для того, чтобы украсть учетные данные одного пользователя.

Решения, основанные на создании централизованных баз биометрических данных, считаются менее предпочтительными, поскольку увеличивается риск кражи биометрических идентификаторов.

Хорошо зарекомендовали себя в борьбе с социальной инженерией технологии, основанные на взаимодействии финансовых институтов и компаний, предоставляющих услуги сотовой связи.

Также в США, а теперь и в Великобритании мобильные операторы предлагают сервис Number Verify — идентификацию пользователя через владение им конкретным устройством (SIM-картой).

При первичной регистрации клиент вводит свои данные в приложении — в частности, свой номер мобильного телефона. Когда клиент в следующий раз завершает транзакцию в приложении в мобильном телефоне, в этот момент поставщик услуг (например, банк или торгово-сервисное предприятие) использует Number Verify, чтобы осуществить быструю проверку соответствия номера его телефона в мобильной сети. Несмотря на то, что сервис хорошо зарекомендовал себя для защиты платежей, осуществляемых в приложениях на мобильных телефонах, его, к сожалению, нельзя назвать универсальным решением проблемы.

А Управление по налогам и таможенным пошлинам Великобритании (HM Revenue and Customs, HMRC) — внеминистерское ведомство британского правительства, ответственное за сбор налогов, выплату некоторых форм государственной поддержки и администрирование других регулирующих режимов, включая налоговое регулирование, в сотрудничестве с Mobile UK (ассоциация операторов мобильной связи Великобритании), Ofcom (британский официальный неправительственный регулятор вещания, телекоммуникаций, почтовых услуг и радиочастот) и рядом партнеров в 2019 году смогли построить эффективный механизм противодействия ставшей популярной схеме телефонного мошенничества, когда мошенники выдавали себя по телефону за представителей налоговой службы и просили погасить возникшую задолженность.

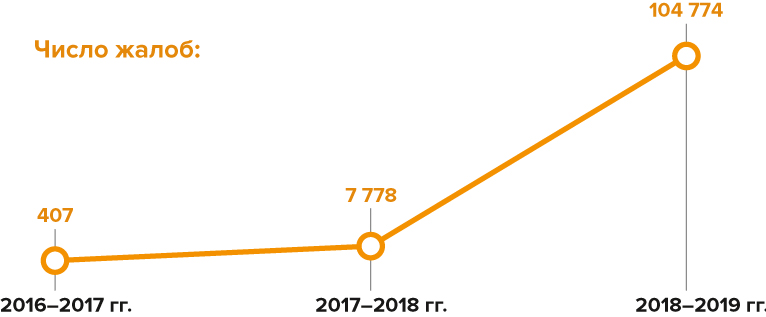

Краткая предыстория такова — преступники имитировали официальные номера телефонов доверия HMRC (часто начинающиеся с 0300), чтобы обмануть налогоплательщиков. Схема мошенничества с подменой номера эффективно работала, поскольку граждане получали звонки и, проверив отображаемые на смартфоне номера в интернете, обнаруживали, что они действительно «принадлежат» HMRC.

Как результат, наблюдался взрывной рост количества обманутых граждан (см. рис. 1).

С тех пор как контроль был введен, HMRC сократила до нуля количество телефонных мошенников, подделывающих подлинные входящие номера HMRC, и продолжает работу с сетевыми провайдерами, чтобы блокировать мошеннические телефонные номера и сайты.

…и российский

В России похожие принципы работы использует российская антифрод-платформа Tinkoff Call Defender, пилотирование которой проходит с февраля 2020 года. Она объединяет разработанное мобильными операторами антифрод-решение, а также собственные технологии противодействия мошенничеству Тинькофф.

При звонках с незнакомого номера клиенту банка происходит проверка в антифрод-платформе и маркировка звонка:

- подмененные номера;

- потенциально опасные номера;

- нейтральные и полезные номера.

По первым двум типам звонков информация передается в Службу безопасности банка, где с помощью технологий машинного обучения и искусственного интеллекта выстраивается эффективная антифрод-логика.

И, как мне представляется, налаживание информационного обмена между сотовыми операторами, финансовыми институтами и государственными органами могло бы помочь эффективно бороться с телефонными мошенниками. Главное, чтобы результатом этой борьбы не стало создание очередной кросс-отраслевой базы инцидентов в области информационной безопасности, содержащей конфиденциальные данные клиентов банков и мобильных операторов. Ведь баз с персональными данными, утечками из которых активно пользуются мошенники, и так предостаточно…

Но одним из ключевых факторов успеха борьбы с преступлениями с использованием методов социальной инженерии остается, конечно, повышение финансовой грамотности граждан — ибо ничто не может заменить нам здравого смысла. Поэтому, если вы получили подозрительный звонок из банка, Федеральной налоговой службы, МВД, Минюста, Следственного комитета, Московской биржи и иных профильных министерств и ведомств — всегда оптимальным выходом из ситуации будет просто повесить трубку.