1163

1163

Threat Zone 2025. Ключевые тренды киберпреступности назвали в Москве

По словам Теймура Хеирхабарова, директора департамента мониторинга, реагирования и исследования киберугроз, BI.ZONE, число отслеживаемых компанией кластеров активности в 2024 году выросло с 50+ до более 100.

За 2024 год было выявлено более 13 тыс. киберинцидентов (рост 63%), из который свыше 80 являлись высококритичными (на 20% меньше, чем в предыдущем году). При этом общее число подозрений на инцидент составило более 340 тыс., что ниже показателей 2023 года на 41%.

Среди отраслей-лидеров по числу кибератак спикер назвал госсектор, финансовую отрасль и сегмент логистики.

При этом Теймур Хеирхабаров отметил, что на 2025 год запланировано достичь доли автоматизированно обрабатываемых инцидентов до 45%.

В заключение своего выступления он сделал несколько прогнозов на 2025 год, в том числе:

-

Атаки хактивистских кластеров станут более сложными, одновременно с этим фокус будет смещаться на шпионаж

-

Суммы выкупа продолжат расти

-

Киберпреступники продолжат эксперименты с новыми инструментами

-

Станет больше атак на Linux, что обусловлено увеличением инсталлированной базы Linux-систем на фоне импортозамещения.

Олег Скулкин, руководитель BI.ZONE Threat Intelligence, назвал и прокомментировал 10 особенностей современного ландшафта киберугроз. Среди них:

Олег Скулкин, руководитель BI.ZONE Threat Intelligence, назвал и прокомментировал 10 особенностей современного ландшафта киберугроз. Среди них:

-

Использование инфраструктуры подрядчиков;

-

Применение ПО с русскоязычных теневых ресурсов;

-

Эксперименты с фреймворками эксплуатации;

-

Целевые фишинговые атаки от имени якобы государственных организаций;

-

Использование средств туннелирования трафика;

-

Загрузка собственных интерпретаторов команд и сценариев;

-

Деструктивные действия шпионов;

-

Публикация похищенных данных и критичной информации на теневых ресурсах;

-

Коллаборация хактивистов;

Увеличение размеров требуемого выкупа (до свыше 300 млн руб., реально выплаченные суммы достигали в 2024 году более 10 млн руб.).

По словам спикера, в целом несколько снизилась финансовая мотивация преступников (с 76 до 67%), возросла роль шпионажа и хактивизма, причем мотивации представителей последнего сегодня носят преимущественно смешанный характер.

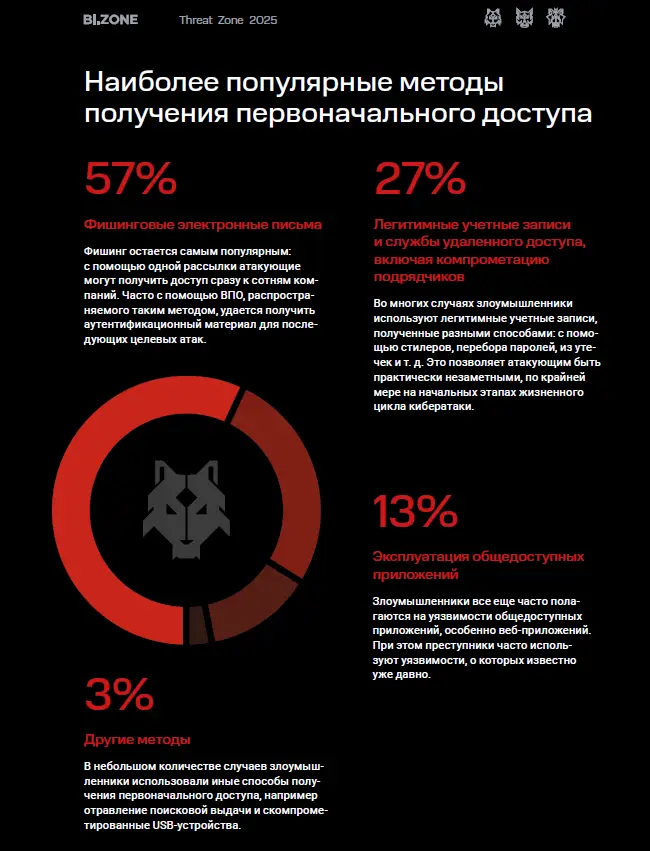

Среди методов получения первоначального доступа самым популярным остается фишинг (57%), а на втором месте – легитимные учетные записи (27%).

В топе техник злоумышленников продолжает лидировать доставка вредоносного ПО с помощью фишинга.

В свою очередь, Михаил Прохоренко, руководитель управления по борьбе с киберугрозами, BI.ZONE, проиллюстрировал названные его коллегами тренды и особенности реальными кейсами из практики команды расследования киберинцидентов BI.ZONE.

Скачать полный текст исследования можно здесь.