493

493

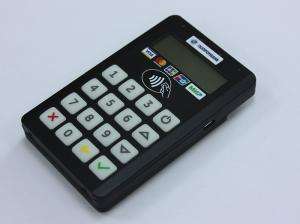

mPOS-терминал: как защититься от атак

Данная связка успешно реализована в платежной сети Газпромбанка, специалисты которого уделяют пристальное внимание вопросам безопасности перед внедрением новых решений.

Итак, можно выделить шесть основных способов атаки:

Чтение трафика Bluetooth

Мобильные терминалы оплаты чаще всего работают по Bluetooth с мобильным устройством (смартфон, планшет). В этом случае злоумышленники могут перехватить трафик соединения ПИН-пад – смартфон, т.е. украсть данные держателя карты или ПИН-блок.

В стандарте PCI PTS четко прописано, что соединение по Bluetooth и/или WiFi должно быть шифрованным. Это реализовано и на ПИН-падах BluePad-50 – любая сессия происходит в зашифрованном тоннеле. Но, подобные соединения имеют уязвимости. Поэтому, помимо шифрования трафика, все данные, которые смартфон считывает с ПИН-пада, шифруются различными 3DES ключами на этапе их чтения. При этом для ПИН-блока, EMV-данных и служебной информации (данные о ключах и их замене) используется свой ключ шифрования.

Т.е. любые данные, читаемые с BluePad-50, всегда зашифрованы и расшифровываются только на стороне процессинга банка! И безопасность этих данных определяется надежностью криптомеханизмов.

Перехват ПИН-кода

Как уже отмечалось ранее, все данные с ПИН-пада читаются только в зашифрованном виде. Т.е. безопасность передачи ПИН-кода определяется также надежностью криптомеханизмов.

Подмена суммы транзакции в смартфоне

Подмена суммы транзакции в смартфоне

Для того, чтобы подменить сумму операции в смартфоне, мошенники используют вредоносное программное обеспечение на самом смартфоне перед отправкой в банк. DATAPHONE решает эту проблему следующим образом:

- Сумма передается в ПИН-пад на этапе старта транзакции, для сверки она отображается на экране ПИН-пада перед вводом ПИН-кода, после этого добавляется в дерево EMV-данных, шифруется и возвращается в зашифрованном виде на смартфон.

- Решение от DATAPHONE предусматривает не только мобильную платформу но и серверную. Серверная часть, помимо конфигурации устройств, отвечает за дешифрацию ДДК и формирование финансового сообщения в формате ISO8583.

Т.е. смартфон отправляет на сервер прочитанные с ПИН-пад зашифрованный ПИН-блок, зашифрованные ДДК и EMV-данные (никаких иных данных больше не передается). EMV-данные включают тэг 9F02 (сумма транзакции). На основе полученных данных сервер формирует финансовое сообщение, предварительно расшифровывая каждый из блоков. Соответственно, возможность получить сумму транзакции и подменить ее определяется только надежностью криптомеханизмов.

Предложение использовать другой интерфейс

В мобильных приложениях могут возникать предложения использовать другой, менее защищенный интерфейс, например, магнитную полосу. В решениях DATAPHONE, в целях повышения безопасности, исключена возможность использования магнитной полосы для финансовых транзакций, так что смена интерфейса возможна только с контактного на бесконтактный интерфейс и наоборот.

Запуск вредоносных программ в mPOS для получения или изменения важных транзакционных данных

Запуск вредоносных программ в mPOS для получения или изменения важных транзакционных данных

Терминалы DATECS с целью упрощения и экономии разработаны без операционной системы на борту. Т.е. программа пишется для работы с контролерами, напрямую используя библиотеки DATECS. При загрузке программ осуществляется сверка цифровой подписи. Сертификат для подписи может получить только заверенный участник.

Таким образом, установить вредоносное программное обеспечение, разработанное для различных операционных систем на терминалы DATECS - невозможно! Даже получив инструменты для разработки вредоносной программы для BluePad-50, установить ее не получится, т.к. требуется заверенный сертификат от производителя терминалов, которым программа должна быть подписана.

Сетевые атаки

С приходом цифровой трансформации банки все больше обрастают различными сервисами, открытыми в интернете. Соответственно, у различного рода экспериментаторов и злоумышленников есть возможность нанести сетевую атаку на такие сервисы. Сервисы мобильного эквайринга не являются исключением, т.к. в отличие от обычного банковского терминала мобильный эквайринг работает только в интернете и не имеет возможности получить постоянный адрес для построения туннеля.

- Для установления соединения с банковским сервисом мобильно приложение DATAPHONE использует TLS 1.2;

- Для установления сессии устройство должно получить сертификат с удостоверяющего сервиса;

- Для получения сессионного сертификата в приложении зашит инициализационный сертификат, зашифрованный на ключе терминала BluePad-50, по средством которого удостоверяющий сервис делает проверку подлинности.

Выше описанные проверки делают невозможной установку SSL соединения злоумышленником. Количество попыток соединиться ограниченно на уровне сетевого оборудования, что исключает возможность DDoS-атаки на сервис.

Выше описанные проверки делают невозможной установку SSL соединения злоумышленником. Количество попыток соединиться ограниченно на уровне сетевого оборудования, что исключает возможность DDoS-атаки на сервис.

В заключении стоит подчеркнуть, что при полном соблюдении стандартов PCI PTS, PCI PIN Security и реализации выше описанных механизмов обмена данными в цепочке ПИН-пад – мобильное устройство – процессинговая система банка, исключаются любые успешные попытки атаки на процесс оплаты с использованием мобильных терминалов оплаты.

По материалам PLUSworld.ru